რა არის მეტამონაცემები და უნდა ვიყოთ თუ არა შეშფოთებული მის გამო?

ვის ესაუბრებით თქვენ და თქვენი პერსონალი და როდის და სად ესაუბრებით მათ ხშირად შესაძლოა ისევე სენსიტიური იყოს, როგორც რაზე ესაუბრებით. მნიშვნელოვანია გვახსოვდეს, რომ აბონენტური დაშიფვრა იცავს მხოლოდ თქვენი კომუნიკაციის შინაარსს („რა”). სწორედ აქ ერთვება მეტამონაცემები. EFF-ის „თვალთვალისაგან თავდაცვის სახელმძღვანელო“ მიმოიხილავს მეტამონაცემებს და იმას, თუ რატომ აქვს მას მნიშვნელობა ორგანიზაციებისათვის (მათ შორის, იმის ილუსტრაცია, თუ როგორ გამოიყურება მეტამონაცემები):

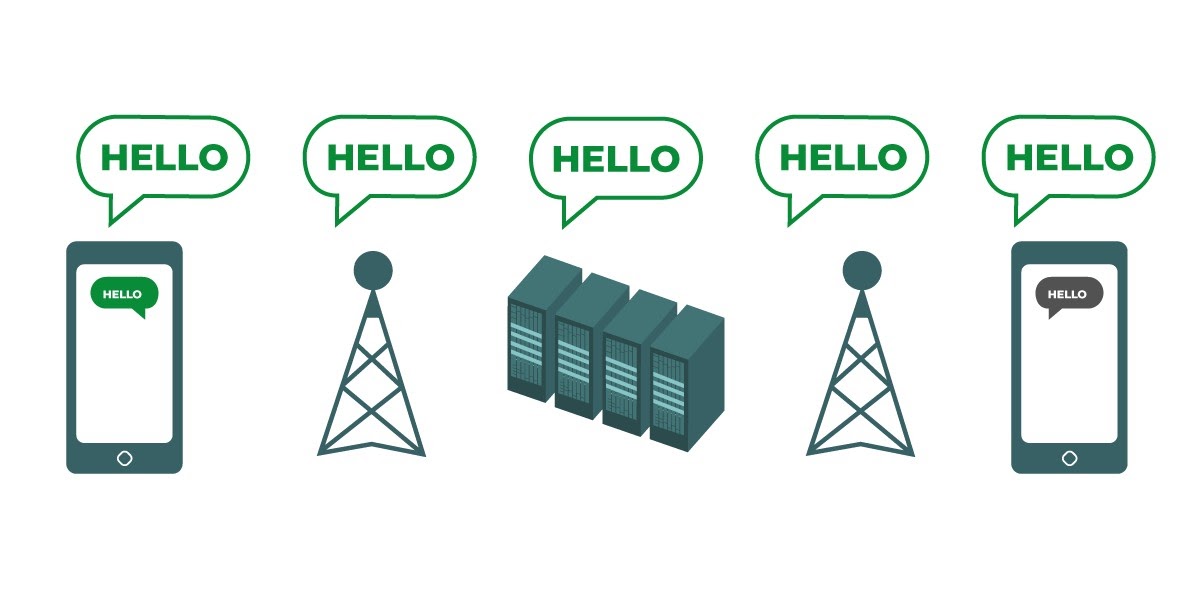

მეტამონაცემები ხშირად აღწერილია, როგორც ყველაფერი, გარდა თქვენი კომუნიკაციის შინაარსისა. შეგიძლიათ იფიქროთ მეტამონაცემებზე, როგორც კონვერტის ციფრულ ექვივალენტზე. ზუსტად როგორც კონვერტი მოიცავს ინფორმაციას გამგზავნის, მიმღების და შეტყობინების დანიშნულების ადგილის შესახებ, ისე მოიცავს მათ მეტამონაცემები. მეტამონაცემები წარმოადგენს ინფორმაციას თქვენ მიერ გაგზავნილი და მიღებული კომუნიკაციის შესახებ. მეტამონაცემების ზოგიერთი მაგალითი მოიცავს:

- ვინ ვისთან აწარმოებს კომუნიკაციას

- თქვენი ელ-შეტყობინებების საგნის ველი

- თქვენი საუბრის ხანგრძლივობა

- დრო, როცა ადგილი ჰქონდა საუბარს

- თქვენი ლოკაცია კომუნიკაციისას

მეტამონაცემების პაწაწინა ნიმუშსაც კი შეუძლია წარმოაჩინოს თქვენი ორგანიზაციის საქმიანობის ახლო ხედი. მოდით ვნახოთ თუ რამდენად ინფორმატიული შესაძლოა იყოს მეტამონაცემები ჰაკერების, სამთავრობო უწყებების და კომპანიებისათვის, რომლებიც აგროვებენ მათ:

- მათ იციან, რომ დაურეკეთ ჟურნალისტს და ესაუბრეთ მას ერთი საათის განმავლობაში, სანამ ეს ჟურნალისტი გამოაქვეყნებდა ამბავს ანონიმი ავტორის ციტირებით. თუმცა, მათ არ იციან რაზე საუბრობდით.

- მათ ბევრი იციან იმის შესახებ, რომ თქვენი ორგანიზაცია დაუკავშირდა ციფრული უსაფრთხოების ცნობილ ადგილობრივ ტრენერს. თუმცა, შეტყობინებების თემა უცნობია.

- მათ იციან, რომ მიიღეთ ელ-შეტყობინება COVID-ის ტესტირების სამსახურიდან, შემდეგ დაურეკეთ თქვენს ექიმს, შემდეგ ეწვიეთ ჯანმრთელობის მსოფლიო ორგანიზაციის ვებგვერდს იმავე საათის განმავლობაში. თუმცა, მათ არ იციან ელ-შეტყობინების თუ ტელეფონით საუბრის შინაარსი.

- მათ იციან, რომ მიიღეთ ელ-შეტყობინება ადამიანის უფლებების დამცველი ადგილობრივი ჯგუფისაგან, რომლის საგანი იყო „გააგებინეთ მთავრობას: მოეშვას თქვენს დევნას“. თუმცა, ელ-შეტყობინების შინაარსი მათთვის უხილავია

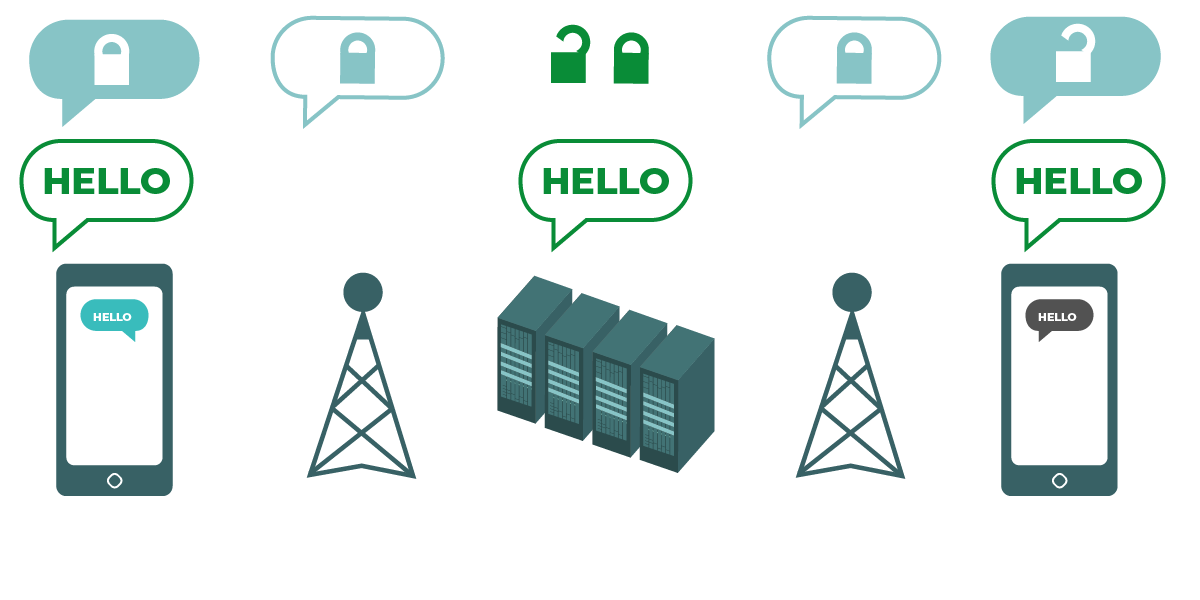

მეტამონაცემები არაა დაცული დაშიფვრით მესინჯერების უმეტესობის მიერ.. მაგალითად, თუ აგზავნით შეტყობინებას WhatsApp-ით, გახსოვდეთ, რომ თქვენი შეტყობინების შინაარსი დაშიფრულია აბონენტური დაშიფვრით, მაგრამ მაინც შესაძლოა ვინმემ იცოდეს ვის უგზავნით შეტყობინებებს, რამდენად ხშირად და რამდენ ხანს ესაუბრებით ვინმეს ტელეფონით. შედეგად, უნდა გახსოვდეთ, თუ რა რა რისკი არსებობს (ასეთის არსებობის შემთხვევაში), თუ კონკრეტულ მეტოქეებს შეუძლიათ გაარკვიონ ვის ესაუბრა ორგანიზაცია, როდის ესაუბრეთ მათ და (ელ-შეტყობინების შემთხვევაში) თქვენი ორგანიზაციის კომუნიკაციის ზოგადი საგანი თუ თემა.

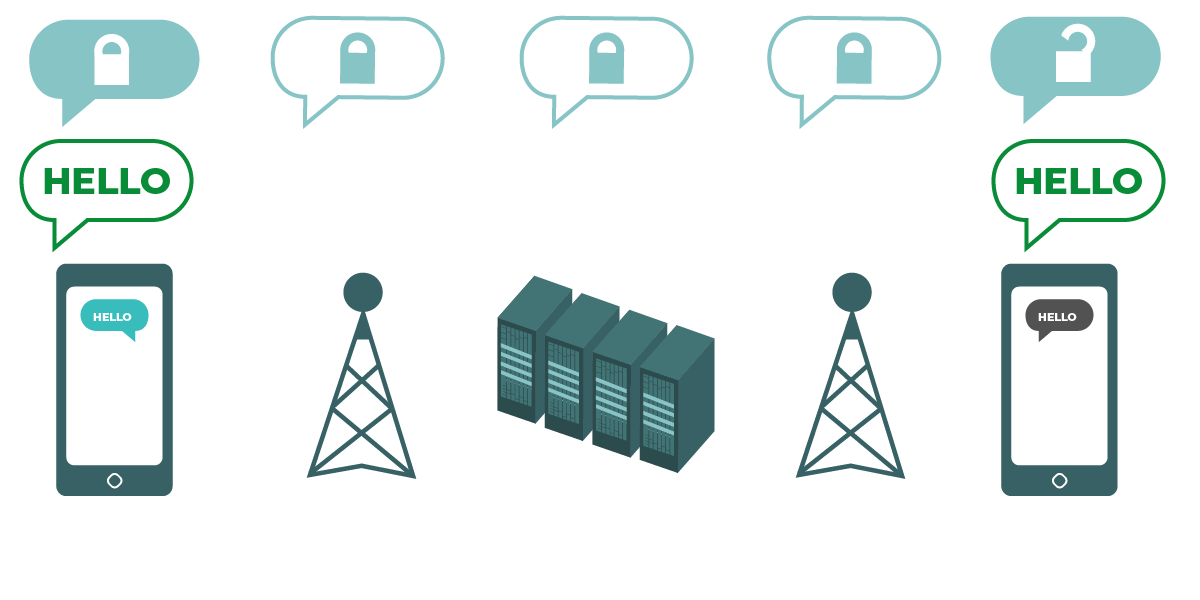

ერთ-ერთი მიზეზი, რის გამოც ასე გულდასმით გირჩევთ Signal-ს არის ის, რომ გარდა აბონენტური დაშიფვრის უზრუნველყოფისა, მან დანერგა ფუნქციები და იკისრა იმ მეტამონაცემების შემცირების ვალდებულება, რომლებსაც აღრიცხავს და ინახავს. მაგალითად, Signal-ის ფუნქცია Sealed Sender დაშიფრავს მეტამონაცემებს, თუ ვინ ვის ესაუბრება ისე, რომ Signal-მა იცის შეტყობინების მიმღები და არ იცის გამგზავნი. ჩვეულებრივ, ხსენებული ფუნქცია მუშაობს მხოლოდ არსებულ კონტაქტებთან თუ პროფილებთან (ხალხთან) კომუნიკაციისას, ვისთანაც უკვე გქონიათ კომუნიკაცია ან ვინც უკვე არის თქვენი კონტაქტების სიაში. თუმცა, შეგიძლიათ, ჩართოთ პარამეტრი Sealed Sender და დააყენოთ „ყველასგან დაშვება“, თუ თქვენთვის მნიშვნელოვანია, რომ Signal-ში ყველა საუბრიდან, მათ შორის, თქვენთვის უცნობ ადამიანებთან საუბრებიდანაც კი გამორიცხოთ ასეთი მეტამონაცემები.

რას იტყვით ელ-ფოსტაზე?

ელ-ფოსტის პროვაიდერების უმეტესობა, მაგალითად Gmail-ი, Microsoft Outlook-ი და Yahoo Mail-ი, იყენებს სატრანსპორტო შრის დაშიფვრას. ამგვარად, თუ უნდა აწარმოოთ სენსიტიური კონტენტის კომუნიკაცია ელ-ფოსტის გამოყენებით და შეშფოთებული ხართ, რომ ელ-ფოსტის თქვენს პროვაიდერს შესაძლოა კანონით მოეთხოვოს მიაწოდოს ინფორმაცია ხელისუფლებას ან სხვა მეტოქეს თქვენი კომუნიკაციის შესახებ, შესაძლოა გერჩივნოთ აბონენტური დაშიფვრით ელ-ფოსტის გამოყენება. თუმცა, გახსოვდეთ, რომ აბონენტური დაშიფვრით ელ-ფოსტის გამოყენებაც კი მაინც არ არის სრულყოფილი უსაფრთხოების თვალსაზრისით, მაგალითად, ელ-შეტყობინებების დაუშიფრავი საგნის ველები და მეტამონაცემების დაუცველობა. თუ გესაჭიროებათ კონკრეტული სენსიტიური ინფორმაციის კომუნიკაცია, ელ-ფოსტა არაა საუკეთესო არჩევანი. ამის ნაცვლად მიმართეთ Signal-ის მსგავს უსაფრთხოდ შეტყობინებების გაგზავნის შესაძლებლობებს.

თუ თქვენი ორგანიზაცია კვლავაც იყენებს ელფოსტას, უმნიშვნელოვანესია, შემოიღოთ ორგანიზაციული სისტემა. აღნიშნული გეხმარებათ საყოველთაო რისკების შეზღუდვაში, რომლებიც წარმოიშვება პერსონალის მიერ სამსახურეობრივი მიზნით ელ-ფოსტის პირადი მისამართების გამოყენებისას, რაც წარმოადგენს უსაფრთხოების სუსტ მეთოდიკას. მაგალითად, პერსონალისათვის ორგანიზაციის მიერ შექმნილი ელ-ფოსტის პროფილების გადაცემით შეგიძლიათ დანერგოთ აღიარებული მეთოდიკა, როგორიცაა თქვენი ორგანიზაციის მიერ მართული პროფილების ძლიერი პაროლები და 2FA. თუ, თანახმად ზემოთ მოცემული თქვენი ანალიზისა, აბონენტური დაშიფვრა აუცილებელია თქვენი ელ-ფოსტისათვის, როგორც Protonmail-ი, ისე Tutanota-ი გთავაზობთ სქემებს ორგანიზაციებისათვის. თუ სატრანსპორტო შრის დაშიფვრა ადექვატურია თქვენი ორგანიზაციის ელ-ფოსტისათვის, შესაძლოა გამოსადეგი იყოს სქემები, როგორიცაა Google Workspace-ი (Gmail-ი) ან Microsoft 365-ი (Outlook-ი).

შეგვიძლია ბოლომდე ვენდოთ WhatsApp-ს?

WhatsApp-ი წარმოადგენს პოპულარულ არჩევანს უსაფრთხო მესინჯერისათვის და შესაძლოა კარგი არჩევანი იყოს გამომდინარე მისი საყოველთაობიდან. ზოგიერთები შეშფოთებულნი არიან, რომ მას ფლობს და აკონტროლებს Facebook-ი, რომელიც მუშაობდა მის სხვა კუთვნილ სისტემებში ინტეგრაციაზე. ზოგიერთი ასევე შეშფოთებულია მეტამონაცემების იმ რაოდენობით (მაგ. ინფორმაცია იმის შესახებ, თუ ვისთან და როდის გქონდათ კომუნიკაცია), რომელსაც აგროვებს WhatsApp-ი. თუ გადაწყვეტთ გამოიყენოთ WhatsApp-ი, როგორც უსაფრთხო მესინჯერის ოფცია, აუცილებლად გაეცანით ზემოთ მოცემულ სექციას მეტამონაცემების შესახებ. ასევე არსებობს რამდენიმე პარამეტრი, რომელთა სწორი კონფიგურაცია აუცილებელია. უმნიშვნელოვანესია, აუცილებლად გამორთოთ „ქლაუდის“ სათადარიგო ელემენტები ან, სულ მცირე, ჩართოთ WhatsApp-ის ახალი დაშიფრული სატრანსპორტო შრის სარეზერვო ასლების ფუნქცია 64 ციფრიანი ან უფრო გრძელი დაშიფვრის გასაღების - შემთხვევითი და უნიკალური კოდის გამოყენებით, რომელიც ინახება უსაფრთხო ადგილას (მაგალითად, თქვენი პაროლების მენეჯერში). ასევე აუცილებლად უჩვენეთ უსაფრთხოების შეტყობინებები და შეამოწმეთ უსაფრთხოების კოდები. ხსენებული პარამეტრების Android-ის ტელეფონებისათვის კონფიგურაციის მარტივი სახელმძღვანელო შეგიძლიათ იხ. აქ , iPhone-ებისათვის კი - აქ. თუ თქვენი პერსონალი* და ისინი, ვისთანაც აწარმოებთ კომუნიკაციას* არამართებულად მოახდენენ ხსენებული ფუნქციების კონფიგურაციას, მაშინ არ უნდა მიიჩნიოთ WhatsApp-ი სენსიტიური კომუნიკაციის იმ კარგ საშუალებად, რომელსაც აბონენტური დაშიფვრა ესაჭიროება. Signal-ი მაინც რჩება ხსენებული აბონენტური დაშიფვრით შეტყობინებების გაცვლის საუკეთესო საშუალებად გამომდინარე უსაფრთხოების მისი ნაგულისხმევი პარამეტრებიდან და მეტამონაცემების დაცვიდან.

რას იტყვით ტექსტურ შეტყობინებებზე?

ტექსტური შეტყობინებები ძირითადად მეტად დაუცველია (სტანდარტული SMS-ი დაუშიფრავია) და თავიდან უნდა იქნას აცილებული ყველაფრისათვის, რაც არ უნდა იყოს ცნობილი საზოგადოებისათვის. Apple-ის iPhone-iPhone შეტყობინებები (ცნობილი, როგორც iMessage-ები) კი დაშიფრულია აბონენტურად, მაგრამ თუ საუბარში ჩართულია არა-iPhone-ი, შეტყობინებები აღარაა უსაფრთხო. უსაფრთხოებისათვის ყველაზე კარგია მოვერიდოთ ტექსტურ შეტყობინებებს ყველაფერზე, რაც არის სენსიტიური, პირადი და კონფიდენციალური.

რატომ არაა რეკომენდებული უსაფრთხო ჩატისათვის Telegram, Facebook Messenger ან Viber?

ზოგიერთი სერვისი, როგორიცაა Facebook Messenger და Telegram, გვთავაზობს მხოლოდ აბონენტური დაშიფვრას, თუ თქვენ შეგნებულად (და მხოლოდ ერთი-ერთზე ჩატებისათვის) ჩართავთ მას, ასე რომ, ისინი არ წარმოადგენს კარგ არჩევანს სენსიტიური ან პირადი შეტყობინებების გასაცვლელად, განსაკუთრებით, ორგანიზაციისათვის. ნუ ენდობით ხსენებულ ინსტრუმენტებს, თუ გესაჭიროებათ აბონენტური დაშიფვრის გამოყენება, რადგან სრულიად მარტივია ნაგულისხმევი, ნაკლებად უსაფრთხო პარამეტრების შეცვლის დავიწყება. Viber-ი აცხადებს, რომ გვთავაზობს აბონენტურ დაშიფვრას, თუმცა, არ გადაუცია შესამოწმებლად საკუთარი პროგრამა უსაფრთხოების დამოუკიდებელი მკვლევარებისათვის. Telegram-ის პროგრამა ასევე არ გამხდარა ხელმისაწვდომი საჯარო აუდიტისათვის. შედეგად, მრავალი ექსპერტი შიშობს, რომ Viber-ის დაშიფვრა (ან Telegram-ის „საიდუმლო ჩეთი“) შესაძლოა არ აკმაყოფილებდეს სტანდარტს და, შესაბამისად, გამოუსადეგარი იყოს კომუნიკაციისათვის, რომელიც აბონენტურ დაშიფვრას საჭიროებს.

ჩვენი კოლეგები და კონტაქტები იყენებენ სხვა შეტყობინებების აპებს - როგორ დავარწმუნოთ ისინი ჩამოტვირთონ ახალი აპი ჩვენთან საკომუნიკაციოდ?

ხანდახან ადგილი აქვს არჩევანს უსაფრთხოებას და კომფორტს შორის, თუმცა, მცირედ მეტი ძალისხმევა ღირს სენსიტიური კომუნიკაციის დასაცავად. მოუყვანეთ კარგი მაგალითი თქვენს კონტაქტებს. თუ იძულებული ხართ გამოიყენოთ სხვა ნაკლებად უსაფრთხო სისტემები, კარგად გაიაზრეთ თუ რას ამბობთ. მოერიდეთ სენსიტიურ თემებზე დისკუსიას. ზოგიერთი ორგანიზაცია შესაძლოა იყენებდეს ერთ სისტემას საზოგადოდ და მეორეს ხელმძღვანელობასთან მეტად კონფიდენციალურ დისკუსიებზე ჩეთისათვის. რა თქმა უნდა, ყველაზე მარტივია, თუ ყველაფერი ყოველთვის ავტომატურად დაიშიფრება - არაფერია გასახსენებელი ან საფიქრალი.

საბედნიეროდ, აბონენტური დაშიფვრის აპები, როგორიცაა Signal-ი, სულ უფრო პოპულარული და მომხმარებელზე მორგებული ხდება - რომ არაფერი ვთქვათ იმაზე, რომ ისინი ლოკალიზებულია ათობით ენაზე გლობალური მოხმარებისათვის. თუ თქვენი პარტნიორები ან სხვა კონტაქტები საჭიროებენ დახმარებას კომუნიკაციის აბონენტური დაშიფვრის რეჟიმზე, მაგალითად Signal-ზე გადართვაში, გამოყავით დრო მათთან სასაუბროდ და აუხსენით რატომაა მნიშვნელოვანი თქვენი კომუნიკაციის სათანადოდ დაცვა. როცა ყველას ესმის მნიშვნელობა, ახალი აპის ჩამოტვირთვას რამდენიმე წუთი უნდა, ხოლო გამოყენებისას შეჩვევას რამდენიმე დღე შესაძლოა დასჭირდეს რაც არაა ძნელი საქმე.

არსებობს სხვა პარამეტრები აბონენტური დაშიფვრის აპებისათვის, რომელთა შესახებაც უნდა ვიცოდეთ?

აპში Signal-ი ასევე მნიშვნელოვანია უსაფრთხოების კოდების (რომლებსაც ისინი „უსაფრთხოების რიცხვებს“ (Safety Numbers-ს) უწოდებენ) შემოწმება. Signal-ში უსაფრთხოების რიცხვების სანახავად და შესამოწმებლად შეგიძლიათ გახსნათ თქვენი ჩეთი კონტაქტთან, დააჭიროთ მის სახელს თქვენი ეკრანის თავში და ჩამოხვიდეთ ქვემოთ „View Safety Number”-ზე დასაჭერად. თუ თქვენი უსაფრთხოების რიცხვი ემთხვევა თქვენს კონტაქტს, შეგიძლიათ მონიშნოთ ის, როგორც „შემოწმებული“ იგივე ეკრანზე. განსაკუთრებით მნიშვნელოვანია ყურადღება მიაქციოთ აღნიშნულ უსაფრთხოების რიცხვებს და შეამოწმოთ კონტაქტები, თუ მიიღეთ შეტყობინება ჩეთში, რომ თქვენი უსაფრთხოების რიცხვი მოცემულ კონტაქტთან შეიცვლა. თუ თქვენ ან პერსონალის სხვა წევრი საჭიროებთ დახმარებას ხსენებული პარამეტრების კონფიგურაციაში, Signal-ი თავად გთავაზობთ სასარგებლო მითითებებს.

თუ იყენებთ Signal-ს, რომელიც ფართოდ განიხილება მომხმარებელზე მორგებულ საუკეთესო ოფციად შეტყობინებების უსაფრთხოდ მიმოცვლისათვის და ერთი-ერთზე ზარებისათვის, აუცილებლად დააყენეთ ძლიერი პინი. გამოიყენეთ, სულ მცირე, ექვსი ციფრი და არა რაიმე ადვილად გამოსაცნობი, როგორიცაა თქვენი დაბადების თარიღი.

დამატებითი რჩევებისათვის, თუ როგორ მოვახდინოთ Signal-ის და WhatsApp-ის სწორი კონფიგურაცია, შეგიძლიათ გაეცნოთ ინსტრუმენტების სახელმძღვანელოებს, რომელიც ორივესათვის შეიმუშავა EFF-მა „თვალთვალისაგან თავდაცვის სახელმძღვანელოს“ ფარგლებში.