O que são metadados? Devemos nos preocupar com eles?

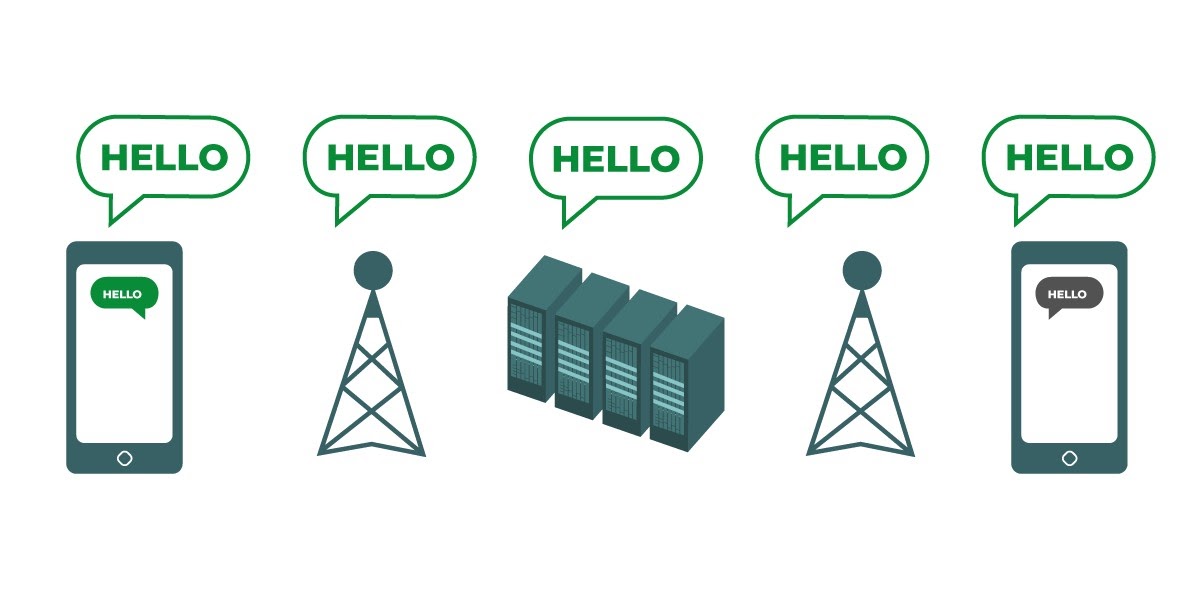

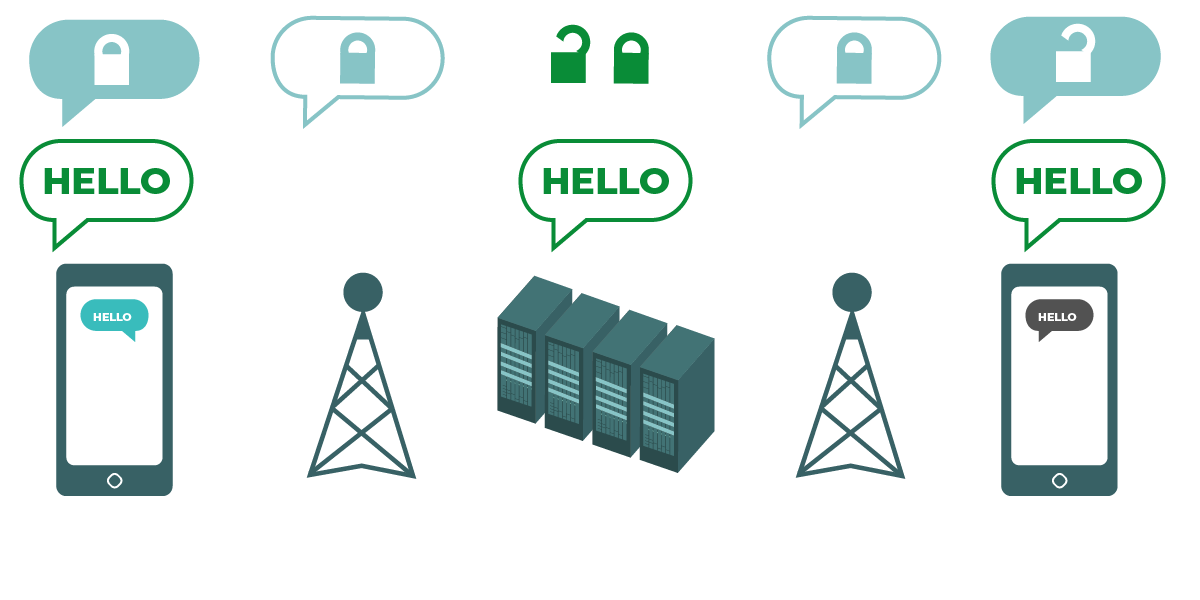

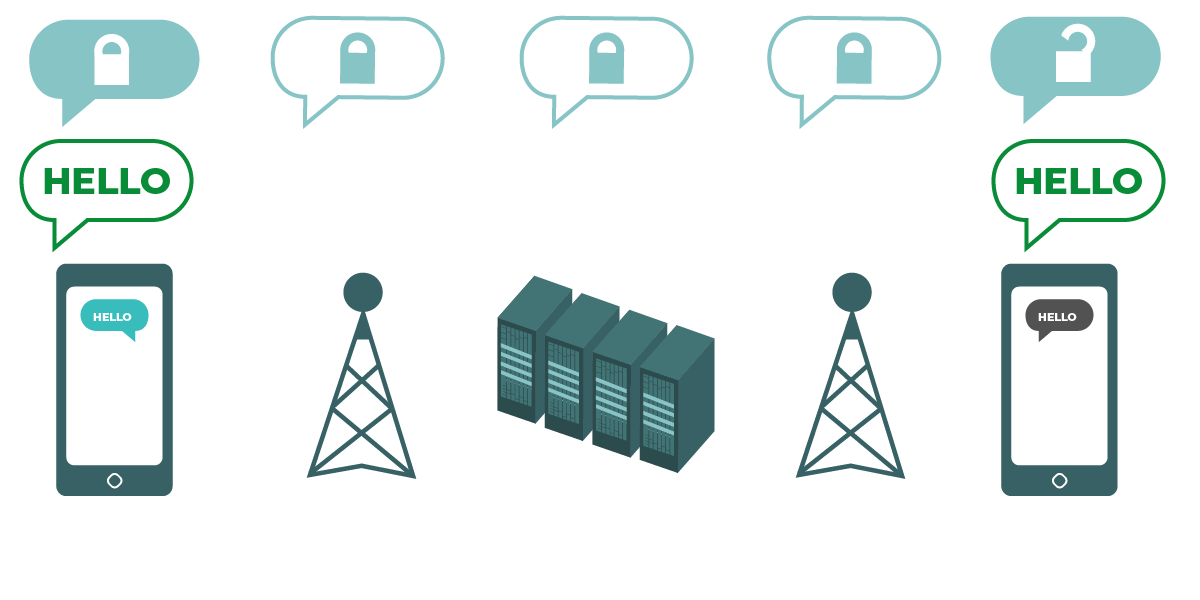

Com quem você e sua equipe conversam e quando e onde você conversa com esses integrantes pode ser tão sensível quanto o que você fala. É importante lembrar que a criptografia de ponta a ponta protege apenas o conteúdo (o “o quê”) das suas comunicações. É aqui que os metadados entram em jogo. O Guia de autodefesa contra vigilância da EFF fornece uma visão geral dos metadados e por que eles são importantes para as organizações (incluindo uma ilustração de como são os metadados):

Os metadados costumam ser descritos como todos os aspectos, com exceção do conteúdo de suas comunicações. Você pode pensar em metadados como o equivalente digital de um envelope. Assim como um envelope contém informações sobre o remetente, o destinatário e o destino de uma mensagem, os metadados também contêm esses dados. Os metadados consistem em informações sobre as comunicações digitais que você envia e recebe. Alguns exemplos de metadados incluem:

- com quem você está se comunicando

- a linha de assunto de seus e-mails

- a duração de suas conversas

- o momento em que uma conversa aconteceu

- sua localização ao se comunicar

Mesmo uma pequena amostra de metadados pode fornecer uma visão íntima das atividades de sua organização. Vamos dar uma olhada em como os metadados podem realmente ser reveladores para os hackers, agências governamentais e companhias que os coletam:

- Eles sabem que você ligou para um jornalista e que conversaram por uma hora antes desse mesmo jornalista publicar uma história com uma citação anônima. No entanto, eles não sabem sobre o que vocês conversaram.

- Eles sabem que vários funcionários da sua organização enviaram mensagens a um importante instrutor de segurança digital local. No entanto, o tema das mensagens permanece em sigilo.

- Eles sabem que você recebeu um e-mail de um serviço de teste de COVID, ligou para seu médico e visitou o site da Organização Mundial da Saúde na mesma hora. No entanto, eles desconhecem o conteúdo do e-mail ou o que você falou no telefone.

- Eles sabem que você recebeu um e-mail de um grupo local de defesa dos direitos humanos com o assunto “Diga ao governo: pare de abusar do seu poder”. Mas o conteúdo do e-mail é invisível para eles

Os metadados não são protegidos pela criptografia fornecida pela maioria dos serviços de mensagens. Se estiver enviando uma mensagem no WhatsApp, por exemplo, lembre-se de que, embora o conteúdo seja criptografado de ponta a ponta, ainda é possível que outras pessoas saibam para quem você está enviando mensagens, com que frequência e, para ligações telefônicas, por quanto tempo permaneceu na chamada. Como resultado, você deve ter em mente quais riscos existem (se houver) se determinados adversários puderem descobrir com quem sua organização fala, quando você falou com essas pessoas e (no caso de e-mail) as linhas de assunto gerais das comunicações da sua organização.

Um dos motivos pelos quais o Signal é altamente recomendado é que, além de fornecer criptografia de ponta a ponta, introduziu recursos e assumiu compromissos para reduzir a quantidade de metadados que registra e armazena. Por exemplo, o recurso Remitente selado do Signal criptografa os metadados sobre quem está falando com quem, para que o Signal conheça apenas o destinatário de uma mensagem, mas não o remetente. Por padrão, esse recurso só funciona ao se comunicar com contatos ou perfis (pessoas) existentes com quem você já se comunicou ou que armazenou em sua lista de contatos. No entanto, você pode habilitar essa configuração “Remitente selado” para “Permitir de qualquer pessoa” se considerar importante eliminar esses metadados em todas as conversas do Signal, mesmo com pessoas desconhecidas para você.

E o e-mail?

A maioria dos provedores de e-mail, como Gmail, Microsoft Outlook e Yahoo Mail, emprega criptografia da camada de transporte. Portanto, se for necessário comunicar conteúdo confidencial usando o e-mail e estiver preocupado com o fato de seu provedor de e-mail ser legalmente obrigado a fornecer informações sobre suas comunicações ao governo ou outro adversário, considere usar uma opção de e-mail criptografado de ponta a ponta. Tenha em mente, no entanto, que mesmo as opções de e-mail criptografado de ponta a ponta deixam algo a desejar do ponto de vista da segurança, por exemplo, ao não criptografar linhas de assunto de e-mails e não proteger metadados. Se precisar comunicar informações particularmente confidenciais, o e-mail não é a melhor opção. Em vez disso, opte por opções de mensagens seguras, como o Signal.

Se sua organização continuar usando o e-mail, é fundamental adotar um sistema para toda a organização. Essa opção ajuda a limitar os riscos comuns que surgem quando a equipe usa endereços de e-mail pessoais para seu trabalho, como práticas inadequadas de segurança da conta. Por exemplo, ao fornecer contas de e-mail para a equipe que foram emitidas pela organização, você pode aplicar as práticas recomendadas, como senhas fortes e autenticação de dois fatores (2FA) em qualquer conta gerenciada por sua organização. Se, de acordo com sua análise acima, a criptografia de ponta a ponta for necessária para seu e-mail, tanto o Protonmail quanto o Tutanota oferecem planos para organizações. Se a criptografia da camada de transporte for adequada para o e-mail da sua organização, opções como Google Workspace (Gmail) ou Microsoft 365 (Outlook) podem ser úteis.

Podemos realmente confiar no WhatsApp?

O WhatsApp é uma escolha popular para o envio de mensagens seguras e pode ser uma boa opção devido à sua onipresença. Algumas pessoas se preocupam com a propriedade e controle do recurso, que são detidos pelo Facebook, plataforma que vem trabalhando para integrá-lo a seus outros sistemas. As pessoas também estão preocupadas com a quantidade de metadados (ou seja, informações sobre com quem você se comunica e quando) que o WhatsApp coleta. Se optar por usar o WhatsApp como uma opção de mensagens seguras, leia a seção acima sobre metadados. Há também algumas configurações necessárias para garantir que estejam configuradas corretamente. O mais importante é desativar os backups na nuvem ou, no mínimo, ativar o novo recurso de backups criptografados de ponta a ponta do WhatsApp usando uma chave criptográfica de 64 dígitos ou uma senha longa, aleatória e exclusiva salva em um local seguro (como seu gerenciador de senhas) Além disso, certifique-se de mostrar as notificações de segurança e verificar os códigos de segurança. Você pode encontrar guias de instruções simples sobre como definir essas configurações para telefones Android aqui e iPhones aqui. Se sua equipe *e aqueles com quem você se comunica* não configurarem adequadamente essas opções, deixe de considerar o WhatsApp uma boa opção para comunicações confidenciais que exigem criptografia de ponta a ponta. O Signal continua sendo a melhor opção para essas necessidades de mensagens criptografadas de ponta a ponta, dadas suas configurações padrão seguras e proteção de metadados.

E quanto a mensagens de texto?

Mensagens de texto básicas são altamente precárias em termos de segurança (o SMS padrão é efetivamente não criptografado) e devem ser evitadas para qualquer assunto que não seja de conhecimento público. Embora as mensagens de iPhone para iPhone da Apple (conhecidas como iMessages) sejam criptografadas de ponta a ponta, se um smartphone que não seja iPhone estiver na conversa, as mensagens não serão protegidas. É melhor estar seguro e evitar mensagens de texto para qualquer assunto remotamente sensível, privado ou confidencial.

Por que o Telegram, o Facebook Messenger ou o Viber não são recomendados para bate-papos seguros?

Alguns serviços, como o Facebook Messenger e o Telegram, só oferecem criptografia de ponta a ponta se você a ativar deliberadamente (e apenas para bate-papos individuais), ou seja, não são boas opções para mensagens confidenciais ou privadas, principalmente para uma organização. Não confie nessas ferramentas se precisar usar criptografia de ponta a ponta, afinal, é muito fácil esquecer de mudar as configurações padrão e menos seguras. O Viber afirma oferecer criptografia de ponta a ponta, mas não disponibilizou seu código para revisão a pesquisadores de segurança externos. O código do Telegram também não foi disponibilizado para uma auditoria pública. Como resultado, muitos especialistas temem que a criptografia do Viber (ou “chats secretos” do Telegram) possa ser inferior ao padrão e, portanto, não adequada para comunicações que exigem a verdadeira criptografia de ponta a ponta.

Nossos contatos e colegas estão usando outros aplicativos de mensagens; como podemos convencê-los a baixar um novo aplicativo para se comunicar conosco?

Às vezes, há uma troca entre segurança e conveniência, mas certo grau de esforço extra vale a pena para comunicações confidenciais. Apresente um bom exemplo para seus contatos. Se tiver que usar outros sistemas menos seguros, esteja muito consciente do que está dizendo. Evite discutir assuntos delicados. Em algumas organizações, pode ser usado um sistema para bate-papo geral e outro para comunicação com a liderança sobre questões mais confidenciais. Certamente seria mais simples se todos os recursos fossem criptografados automaticamente o tempo todo, sem a necessidade de lembretes ou preocupações.

Felizmente, aplicativos criptografados de ponta a ponta, como o Signal, estão se tornando cada vez mais populares e fáceis de usar, sem mencionar que foram traduzidos para dezenas de idiomas para uso global. Se seus parceiros ou outros contatos precisarem de ajuda para alternar as comunicações para uma opção criptografada de ponta a ponta, como o Signal, reserve um tempo para explicar a eles por que é tão importante proteger devidamente suas comunicações. Quando todos entenderem a importância, os poucos minutos exigidos para baixar um novo aplicativo e os dias necessários para se acostumar a usá-lo não parecerão grande coisa.

Existem outras configurações para aplicativos criptografados de ponta a ponta que devemos conhecer?

No aplicativo Signal, a verificação dos códigos de segurança (que eles chamam de números de segurança) também é importante. Para ver um número de segurança e verificá-lo no Signal, abra seu bate-papo com um contato, toque no nome dele na parte superior da tela e role para baixo para tocar em “Ver número de segurança”. Se o seu número de segurança corresponder ao seu contato, marque-o como “verificado” nessa mesma tela. Se receber uma notificação em um bate-papo de que seu número de segurança com determinado contato foi alterado, é especialmente importante prestar atenção a esses números de segurança e verificar seus contatos. Se você ou outra equipe precisar de ajuda para definir essas configurações, o próprio Signal fornece instruções úteis.

Se estiver usando o Signal, que é amplamente considerado a melhor opção intuitiva para mensagens seguras e chamadas individuais, certifique-se de definir um PIN forte. Use pelo menos seis dígitos, e não algo fácil de adivinhar como sua data de nascimento.

Para obter mais dicas sobre como configurar corretamente o Signal e o WhatsApp, confira os guias de ferramentas para ambos desenvolvidos pela EFF no Guia de autodefesa contra vigilância.