ما بيانات التعريف وهل يجب أن نقلق بشأنها؟

إن معلومات مثل

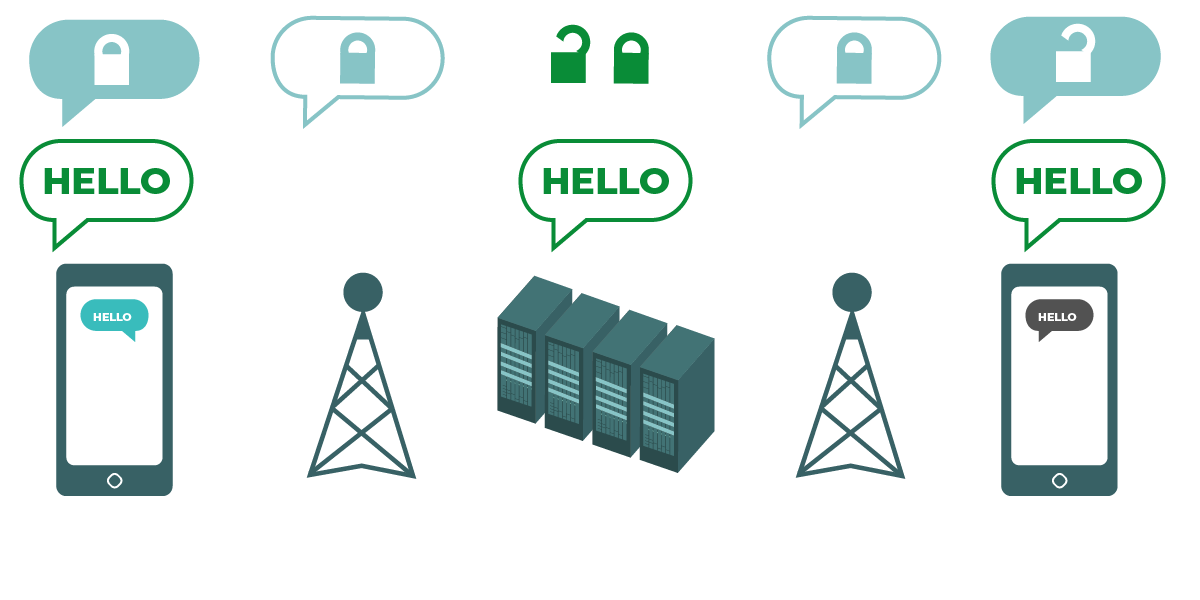

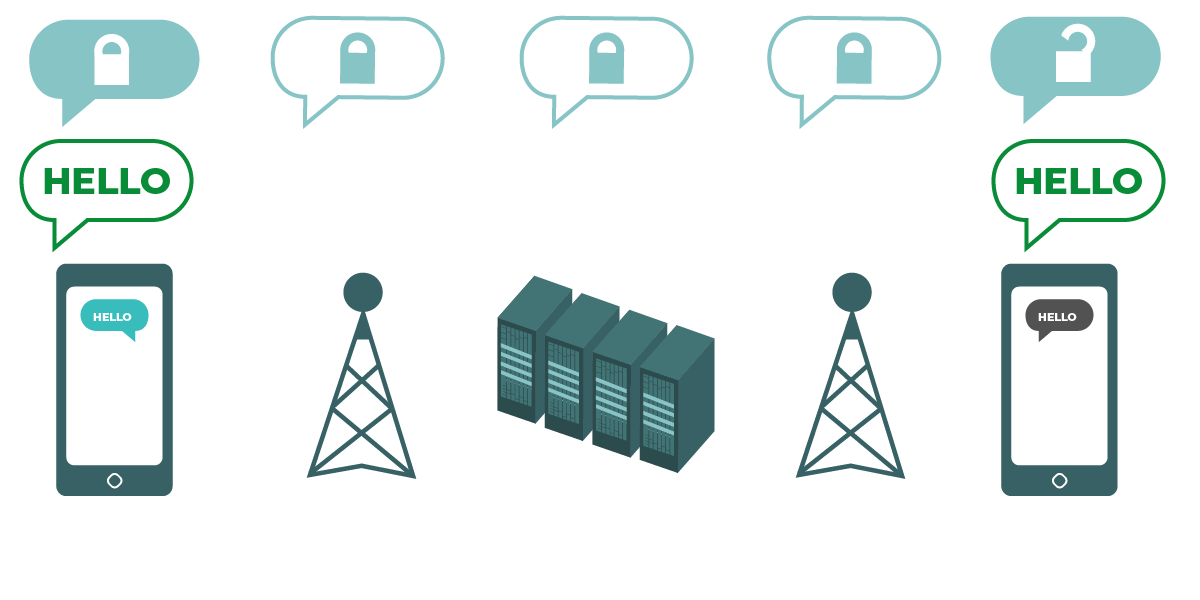

من الذي تتحدث إليه أنت وموظفيك ومتى وأين تتحدث معهم يمكن أن تكون حساسة مثل ما تتحدث عنه. من المهم تذكر أن التشفير من طرف إلى طرف يحمي فقط المحتويات ("ما تتحدث عنه") من اتصالاتك. وهنا يأتي دور بيانات التعريف. يقدم دليل الدفاع الذاتي ضد المراقبة من EFF نظرة عامة على بيانات التعريف وسبب أهميتها للمنظمات (بما في ذلك توضيح لما تبدو عليه بيانات التعريف):

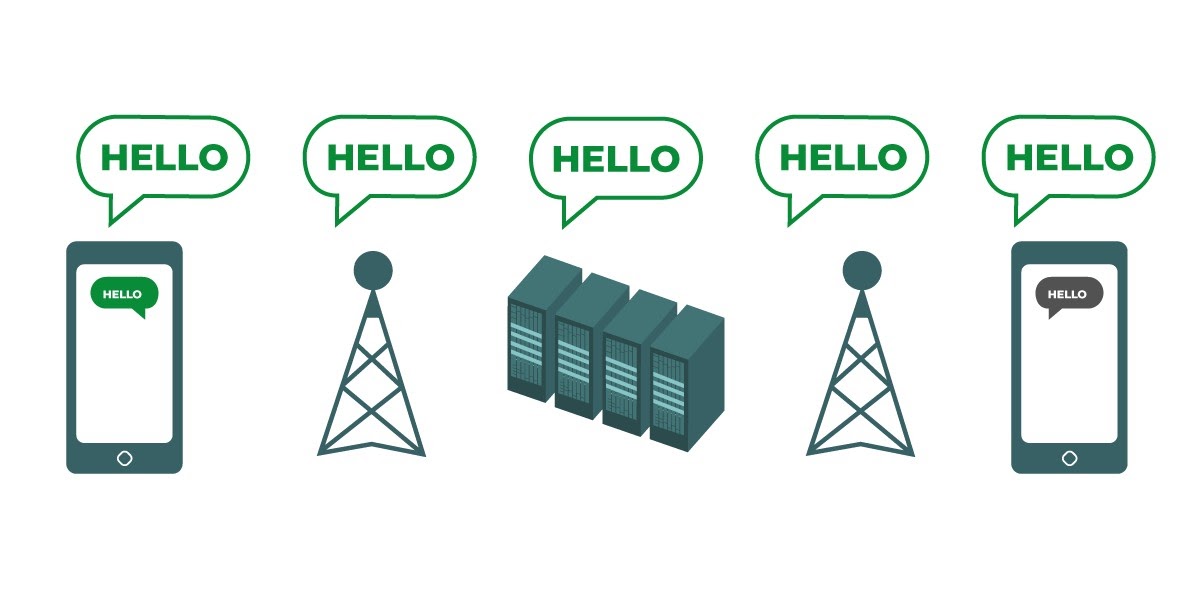

غالبًا ما يتم وصف بيانات التعريف على أنها كل شيء باستثناء محتوى الاتصالات الخاص بك. ويمكنك التفكير في بيانات التعريف على أنها مغلفًا رقميًا. تمامًا مثل مغلف يحتوي على معلومات حول المرسل والمستلم ووجهة الرسالة، تقوم بيانات التعريف بهذا كذلك. تُعد بيانات التعريف معلومات حول الاتصالات الرقمية التي تقوم بإرسالها واستقبالها. تتضمن بعض أمثلة بيانات التعريف ما يلي:

- مع من تتواصل

- موضوع رسائل البريد الإلكتروني الخاصة بك

- طول محادثاتك

- الوقت الذي تحدث به المحادثة

- موقعك عند الاتصال

يمكن حتى لعينة صغيرة من بيانات التعريف أن تقدم معلومات دقيقة عن أنشطة منظمتك. فلنلقي نظرة على ما كشف بيانات التعريف فعليًا للمتسللين والجهات الحكومية والشركات التي تجمعها:

- إنهم على علم بتواصلك مع صحفي وحديثك معه قبل ساعة من نشر هذا الصحفي لقصة مع اقتباسات من مصدر مجهول. وعلى الرغم من ذلك، فإنهم يجهلون ما تحدثتم بشأنه.

- إنهم يعرفون أن العديد من الموظفين داخل منظمتك قد أرسلوا رسائل إلى مدرب محلي بارز في الأمن الرقمي. ولكن لا زال موضوع الرسائل سرًا.

- إنهم على علم باستلامك بريدًا إلكترونيًا من مركز خدمة اختبار كوفيد، ثم تواصلت مع الطبيب وزرت موقع ويب منظمة الصحة العالمية في الساعة نفسها. وعلى الرغم من ذلك، فإنهم لا يعلمون بمحتوى البريد الإلكتروني أو المواضيع التي تحدثت عنها عبر الهاتف.

- إنهم يعرفون أنك استلمت رسالة بريد إلكتروني من مجموعة محلية للدفاع عن حقوق الإنسان بسطر عنوان "أخبر الحكومة: توقف عن استغلال قوتك". ولكن مازال محتوى البريد الإلكتروني غير مرئي

بيانات التعريف ليست محمية بواسطة التشفير الذي تقدمه معظم خدمات الرسائل.. إذا كنت ترسل رسالة على WhatsApp، على سبيل المثال، ضع في اعتبارك أنه على الرغم من محتويات رسالتك تخضع للتشفير من طرف إلى طرف، إلا أنه لا يزال من الممكن على الآخرين معرفة من تقوم بمراسلته وعدد مرات مراسلته والمكالمات الهاتفية والمدة. وكنتيجة لذلك، يجب أن تضع في اعتبارك المخاطر الموجودة (إن وجدت) إذا كان بعض الخصوم قادرين على اكتشاف مع من تتحدث منظمتك ومتى حدث ذلك و(في حالة رسائل البريد الإلكتروني) سطور الموضوع العامة لاتصالات منظمتك.

وإن أحد أسباب التوصية باستخدام تطبيق Signal بشدة، بالإضافة إلى تقديم التشفير من طرف إلى طرف، هو أنه قد قدم ميزات والتزامات بتقليل كمية بيانات التعريف التي يسجلها ويخزنها. على سبيل المثال، تعمل ميزة Sealed Sender (المرسل المؤمن) على تشفير بيانات التعريف المتعلقة بمن يتحدث إلى من، لذلك يعرف تطبيق Signal مستلم الرسالة فقط وليس المرسل. وبالوضع الافتراضي، تعمل هذه الميزة فقط عند الاتصال بجهات اتصال حالية أو ملفات تعريف (الأشخاص) الذين تواصلت معهم بالفعل أو الذين قمت بتخزينهم في قائمة جهات الاتصال. وعلى الرغم من ذلك، يمكنك تمكين الإعداد "Sealed Sender" (المرسل المؤمن) هذا على "Allow from anyone" (السماح من أي شخص) إذا كان من المهم بالنسبة إليك التخلص من بيانات التعريف هذه عبر جميع محادثات تطبيق Signal، حتى تلك التي تحتوي على أشخاص مجهولين بالنسبة إليك.

ماذا عن البريد الإلكتروني؟

يستخدم معظم موفري البريد الإلكتروني، على سبيل المثال، Gmail وMicrosoft Outlook وYahoo Mail، تشفير طبقة النقل. لذلك، إذا كان يجب عليك توصيل محتوى حساس باستخدام البريد الإلكتروني وكنت تشعر بالقلق من أن موفر البريد الإلكتروني الخاص بك قد يكون ملزمًا قانونيًا بتقديم المعلومات المتعلقة باتصالاتك إلى الحكومة أو أي خصم آخر، فقد ترغب في التفكير باستخدام خيار بريد إلكتروني يخضع للتشفير من طرف إلى طرف. وعلى الرغم من ذلك، ضع في اعتبارك أنه حتى خيارات البريد الإلكتروني المشفرة من طرف إلى طرف تفتقر إلى أمر مطلوب من منظور أمني، على سبيل المثال، عدم تشفير سطور الموضوع في رسائل البريد الإلكتروني وعدم حماية بيانات التعريف. إذا كنت بحاجة إلى توصيل معلومات حساسة بشكل خاص، فإن البريد الإلكتروني ليس الخيار الأمثل. وبدلاً من ذلك، اختر خيارات مراسلة آمنة مثل Signal.

إذا استمرت منظمتك في استخدام البريد الإلكتروني، فمن المهم اعتماد نظام على مستوى المنظمة. وهذا يساعدك في الحد من المخاطر الشائعة عندما يستخدم الموظفين عنوان البريد الإلكتروني الشخصي لعملهم، مثل ممارسات أمان حساب ضعيفة. على سبيل المثال، من خلال توفير حسابات البريد الإلكتروني الصادرة عن المنظمة للموظفين، فإنه يمكنك فرض الممارسات الفضلى مثل كلمات المرور القوية والمصادقة ثنائية العامل على أية حسابات تديرها منظمتك. إأما إذا، وفقًا لتحليلك السابق، كان التشفير من طرف إلى طرف ضروريًا لرسالة البريد الإلكتروني، فإن كلاً من Protonmail وTutanota يقدمان خططًا للمنظمات. إذا كان تشفير طبقة النقل كافيًا للبريد الإلكتروني الخاص بالمنظمة، فإن الخيارات مثل Google Workspace (Gmail) أو Microsoft 365 (Outlook) قد تكون مفيدة.

هل يمكننا حقًا الوثوق في تطبيق WhatsApp؟

يُعد تطبيق WhatsApp الخيار الشائع للمراسلة الآمنة، ويمكن أن يكون خيارًا جيدًا بسبب توافره في كل مكان. ويشعر بعض الأشخاص بالقلق تجاه فكرة أن تطبيق WhatsApp مملوك ومسيطر عليه بواسطة Facebook، حيث يتم العمل على دمجه مع أنظمته الأخرى. ويشعر الأشخاص بالقلق فيما يتعلق بكمية بيانات التعريف (على سبيل المثال، المعلومات الخاصة بمن تتواصل معهم ومتى) التي يجمعها تطبيق WhatsApp. إذا اخترت استخدام تطبيق WhatsApp كخيار مراسلة آمن، فتأكد من قراءة القسم السابق الذي يتعلق ببيانات التعريف. كذلك، يوجد بعض الإعدادات التي تحتاج إلى تعيينها بشكل صحيح. الأهم من ذلك، تأكد من إيقاف تشغيل النسخ الاحتياطي عبر السحابة أو، على الأقل، قم بتمكين ميزة النسخ الاحتياطي المشفر من طرف إلى طرف الجديدة من WhatsApp باستخدام مفتاح التشفير المكون من 64 رقمًا أو رمز مرور طويل وعشوائي وفريد محفوظ في مكان آمن (مثل تطبيق إدارة كلمات المرور الخاص بك). كذلك، تأكد من عرض إعلامات الأمان وتحقق من رموز الأمان. يمكنك العثور على أدلة إرشادية بسيطة لتكوين هذه الإعدادات للهواتف التي تعمل بنظام التشغيل Android هنا وأجهزة iPhone هنا.. إذا لم يقم موظفوك *وأولئك الذي تتواصل معهم* بتكوين هذه الخيارات بشكل صحيح، فإنه يجب عليك عدم التفكير في تطبيق WhatsApp كخيار جيد للاتصالات الحساسة التي تتطلب التشفير من طرف إلى طرف. فلا يزال تطبيق Signal هو الخيار الأفضل لاحتياجات المراسلة المشفرة من طرف إلى طرف وذلك بسبب إعدادات الأمان الافتراضية وحماية بيانات التعريف.

ماذا عن الرسائل النصية؟

تُعد الرسائل النصية الأساسية غير آمنة إلى درجة كبيرة (الرسائل القصيرة القياسية غير مشفرة بفاعلية)، ويجب تجنبها لأي شيء غير مخصص للمعرفة العامة. وفي حين أن رسائل من جهاز iPhone إلى آخر (المعروفة باسم iMessages) من Apple مشفرة من طرف إلى طرف، فإذا كان هناك طرف ليس iPhone في المحادثة، فستكون الرسائل غير مؤمنة. من الأفضل أن تكون آمنًا وتجنب الرسائل النصية لأي شيء حساس أو خاص أو سري.

لماذا لا يُوصى باستخدام Telegram أو Facebook Messenger أو Viber لإجراء دردشات آمنة؟

تقدم بعض الخدمات، مثل Facebook Messenger وTelegram، تشفيرًا من طرف إلى طرف فقط إذا قمت بتشغيله عمدًا (وللدردشات الفردية فقط)، لذلك فإنها ليست خيارات جيدة لإرسال المعلومات الحساسة أو الخاصة، خاصة بالنسبة لمنظمة. لا تعتمد على هذه الأدوات إذا كنت بحاجة إلى استخدام التشفير من طرف إلى طرف، لأنه من السهل جدًا نسيان تغيير الإعدادات الافتراضية الأقل أمانًا. يدعي تطبيق Viber تقديم التشفير من طرف إلى طرف، ولكنه لم يوفر الرمز للمراجعة لباحثي الأمان الخارجيين. كذلك، لم يتم توفر رمز تطبيق Telegram للتدقيق العام. وكنتيجة لذلك، يخشى الكثير من الخبراء من أن يكون تشفير تطبيق Viber (أو "الدردشات السرية" الخاصة بتطبيق Telegram) دون المستوى وبالتالي يكون غير مناسب للاتصالات التي تتطلب تشفيرًا حقيقيًا من طرف إلى طرف.

تستخدم جهات الاتصال والزملاء تطبيقات المراسلة الأخرى - كيف يمكننا إقناعهم بتنزيل تطبيق جديد للتواصل معنا؟

في بعض الأحيان، يكون هناك مفاضلة بين الأمان والراحة، ولكن القليل من الجهد الإضافي يستحق العناء في سبيل الحفاظ على أمان الاتصالات الحساسة. كن مثالاً جيدًا لجهات الاتصال الخاصة بك. إذا كان عليك استخدام أنظمة أخرى أقل آمانًا، فكن واعيًا ومدركًا تمامًا لما تقوله. تجنب مناقشة الموضوعات الحساسة. بالنسبة لبعض المنظمات، قد تستخدم نظامًا واحدًا للدردشة العامة ونظامًا آخر للقيادة لإجراء المناقشات الأكثر سرية. بالطبع، من الأسهل أن يتم تشفير كل شيء تلقائيًا طوال الوقت - لا شيء لتتذكره أو تفكر فيه.

لحُسن الحظ، أصبحت التطبيقات المشفرة من طرف إلى طرف مثل Signal شائعة بشكل متزايد وسهلة الاستخدام - ناهيك عن ترجمتها إلى عشرات اللغات للاستخدام العالمي. إذا احتاج شركاؤك أو جهات اتصال أخرى المساعدة في تحويل الاتصالات إلى خيار مشفر من طرف إلى طرف مثل Signal، فاستغرق بعض الوقت للتحدث معهم حول سبب أهمية حماية اتصالاتك بشكل صحيح. عندما يفهم الجميع الأهمية، فلن تبدو الدقائق القليلة المطلوبة لتنزيل تطبيق جديد واليومين اللذين قد تحتاجهما للتعود على استخدامه مشكلة كبيرة.

هل هناك إعدادات أخرى للتطبيقات المشفرة من طرف إلى طرف يجب أن نكون على علم بها؟

في التطبيق Signal، من المهم كذلك التحقق من رموز الأمان (التي يُشار إليها باسم أرقام الأمان). لعرض رقم الأمان والتحقق من صحته في التطبيق Signal، يمكنك فتح الدردشة الخاصة بك مع جهة اتصال، المس على الاسم في أعلى الشاشة ومرر لأسفل والمس "عرض رقم الأمان". إذا كان رقم الأمان الخاص بك يتوافق مع جهة اتصالك، فإنه يمكنك وضع علامة "تم التحقق" من الشاشة نفسها. بشكل خاص، من المهم الانتباه إلى أرقام الأمان هذه وللتحقق من جهات الاتصال الخاصة بك إذا استلمت إشعارًا في دردشة بتغيير رقم الأمان الخاص بك مع جهة اتصال معينة. إذا احتجت أنت أو أحد الموظفين المساعدة في تكوين هذه الإعدادات، يوفر التطبيق Signal نفسه إرشادات مفيدة.

إذا كنت تستخدم التطبيق Signal، الذي يعتبر أفضل خيار سهل الاستخدام على نطاق واسع للمراسلة الآمنة والمكالمات الفردية، فتأكد من تعيين رقم تعريف شخصي قوي. استخدم على الأقل ستة أرقام ولا تكون أرقامًا سهلة التخمين مثل تاريخ ميلادك.

للحصول على المزيد من النصائح حول كيفية تكوين التطبيق Signal والتطبيق WhatsApp بشكل صحيح، فإنه يمكنك التحقق من أدلة الأدوات لكل منهما المطورين بواسطة EFF في دليل الدفاع الذاتي ضد المراقبة.