تاريخ التحديث الأخير: يوليو، 2022

يُعد التصيّد الاحتيالي الهجوم الأكثر شيوعًا وفاعلية على المنظمات حول العالم. ويستخدم جيوش الدول القومية الأكثر تقدمًا بالإضافة إلى المحتالين الصغار هذه التقنية. ببساطة، يُعد التصيّد الاحتيالي محاولة الخصم خداعك لمشاركة المعلومات التي يمكن استخدامها ضدك وضد منظمتك. ويمكن أن يحدث التصيّد الاحتيالي عن طريق رسائل البريد الإلكتروني والرسائل النصية/الرسائل القصيرة (غالبًا ما يُشار إليها باسم التصيّد الاحتيالي عبر الرسائل القصيرة "smishing") وتطبيقات المراسلة مثل WhatsApp ورسائل أو منشورات وسائل التواصل الاجتماعي أو المكالمات الهاتفية (غالبًا ما يُشار إليها باسم التصيّد الاحتيالي الصوتي "vishing"). وقد تحاول رسائل التصيّد الاحتيالي إقناعك بكتابة معلومات حساسة (مثل كلمات المرور) في موقع ويب زائف للوصول إلى حساب ما أو مطالبتك بمشاركة معلومات خاصة (مثل رقم بطاقة الائتمان) عبر الرسائل الصوتية أو النصية أو إقناعك بتنزيل برامج ضارة (برامج مخادعة) التي يمكن أن تؤثر على جهازك. وبالنسبة للأمثلة غير التقنية، يتلقى ملايين الأشخاص يوميًا مكالمات هاتفية آلية زائفة تخبرهم بأنه قد تم اختراق حسابهم البنكي أو بأنه قد تمت سرقة هويتهم - وكلها أساليب مصممة لخداع من هم ليسوا على دراية بخطورة مشاركة معلومات حساسة.

التصيّد الاحتيالي والمجتمع المدني

تستهدف هجمات التصيّد الاحتيالي الشخصية والمتطورة مجموعات المجتمع المدني يوميًا حول العالم.

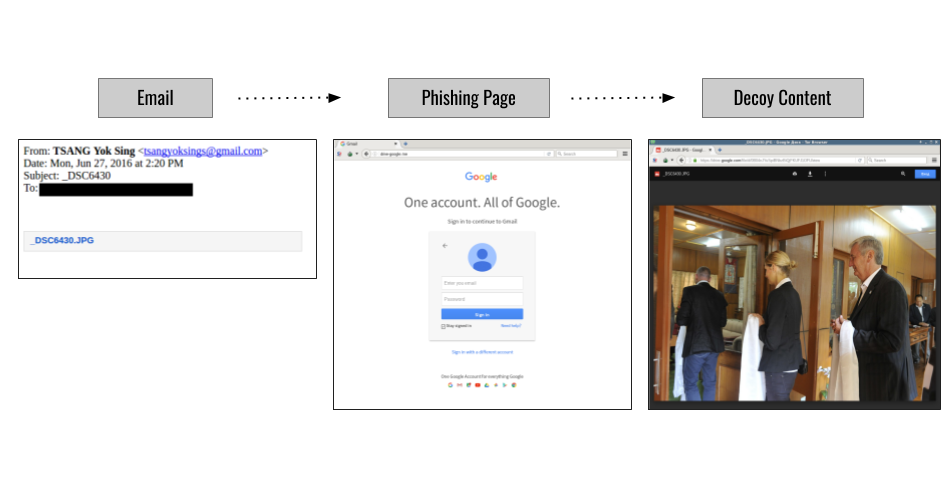

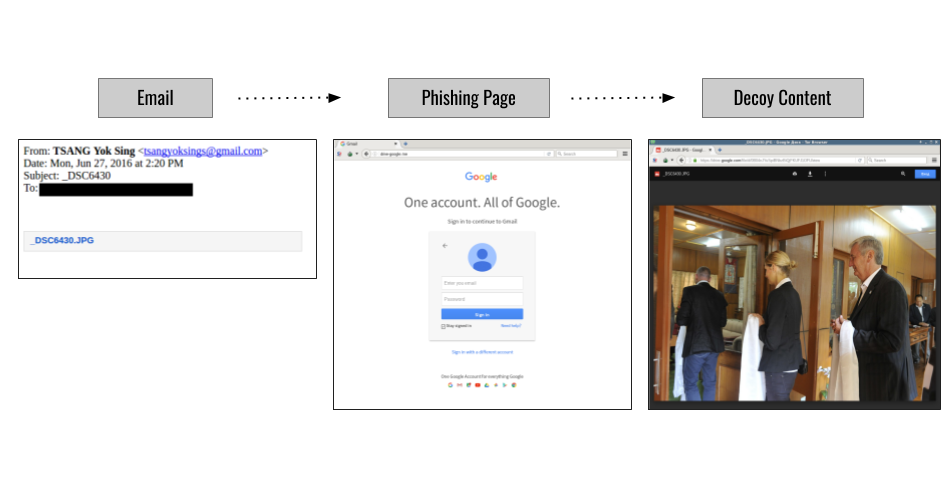

تم إلقاء الضوء على أحد الأمثلة، وهو الهجوم في تقرير خاص بمعمل The Citizen Lab (معمل المواطن) لعام 2018، التجسس على الميزانية: داخل عملية تصيّد احتيالي بأهداف في المجتمع التيبتي. وكان هجوم التصيّد الاحتيالي غير المكلف للغاية والبسيط - ولكنه كان فعالاً بشكل لا يصدق - يستهدف المدافعين عن حقوق الإنسان في التبت وغيرهم من النشطاء. بدأ الهجوم برسالة بريد إلكتروني للتصيّد الاحتيالي (معروضة على اليسار) من عنوان Gmail قياسي تحتوي على رابط ملف صورة فقط. وعند النقر فوقه، ينقل الرابط الهدف إلى صفحة تسجيل دخول بريد إلكتروني زائفة (معروضة في المنتصف) تم استخدامها لسرقة بيانات الحساب. إذا قدم الضحايا بيانات حسابات إلى صفحة زائفة، فسيتم اختراقها بسهولة. وبعد تقديم اسم المستخدم وكلمة المرور إلى موقع زائف، سيتم إعادة توجيه الضحايا إلى صورة (معروضة على اليمين) تعرض المندوبين في اجتماع التبت. وقد تم تضمين الصورة كخدعة لجعل أهداف التصيّد الاحتيالي يصدقون أنهم قد قاموا بالفعل بتسجيل الدخول إلى حساب Google الحقيقي الخاص بهم ولتقليل أية شكوك محتملة حول طبيعة رسالة البريد الإلكتروني المخادعة.

كيف يمكننا التعرف على التصيّد الاحتيالي؟

قد يبدو التصيّد الاحتيالي خبيثًا ومن غير الممكن اكتشافه، ولكن هناك بعض الخطوات البسيطة التي يمكن أن يتخذها كل شخص في منظمتك للحماية من معظم الهجمات. يتم تعديل نصائح الدفاع عن التصيّد الاحتيالي وتوسيعها من دليل التصيّد الاحتيالي المتعمق الذي طورته Freedom of the Press Foundation، ويجب مشاركتها مع منظمتك (وجهات الاتصال الأخرى) ودمجها في خطة الأمان الخاصة بك:

أحيانًا، يكذب الحقل "من" عليك

كن على دراية بأن الحقل "من" في رسائل البريد الإلكتروني يمكن أن يكون زائفًا أو مزورًا لخداعك. ومن الشائع بالنسبة للمخادعين قيامهم بإعداد عنوان بريد إلكتروني يشبه كثيرًا عنوانًا شرعيًا مألوفًا لك، مع خطأ إملائيًا بسيطًا لخداعك. على سبيل المثال، قد تتلقى بريدًا إلكترونيًا من شخص ما بعنوان "[email protected]" بدلاً من "[email protected]". لاحظ وجود حرف O زائد في كلمة google. كذلك، قد تعرف شخصًا ما بعنوان بريد إلكتروني "[email protected]"، ولكنك تستلم رسالة بريد إلكتروني للتصيّد الاحتيالي من منتحل قام بإعداد بريد إلكتروني "[email protected]" - والاختلاف الوحيد هو تغيير بسيط للحرف الموجود في نهاية الاسم. تأكد دائمًا من التحقق جيدًا من عنوان إرسال البريد الإلكتروني قبل المتابعة. ينطبق مفهوم مشابه على التصيّد الاحتيالي عبر الرسائل النصية أو المكالمات أو تطبيقات المراسلة. إذا تلقيت رسالة من رقم مجهول، فكر مرتين قبل الرد على الرسالة أو التفاعل معها.

الحذر من الملفات المرفقة

الحذر من الملفات المرفقة يمكن أن تحمل المرفقات برامج ضارة وفيروسات وعادة ما تصاحب رسائل البريد الإلكتروني لتي تسعى للتصيّد الاحتيالي. إن أفضل طريقة لتجنب البرامج الضارة من الملفات المرفقة هي عدم تنزيلها على الإطلاق. كقاعدة عامة، لا تفتح أية ملفات مرفقة على الفور، خاصة إذا كانت من أشخاص لا تعرفهم. وإذا أمكن، اطلب من الشخص الذي أرسل المستند بنسخ النص ولصقه في رسالة بريد إلكتروني أو مشاركة المستند عبر خدمة مثل Google Drive أو Microsoft OneDrive، والتي تحتوي على ميزة الكشف عن الفيروسات المضمنة لمعظم المستندات التي تم تحميلها على الأنظمة السياسية. قم ببناء ثقافة تنظيمية لا تشجع على إرسال الملفات المرفقة.

في حالة وجوب فتح الملف المرفق، فإنه يجب أن يتم فتحه في بيئة آمنة (انظر القسم متقدم أدناه) حيث يتعذر نشر البرامج الضارة على جهازك.

إذا كنت تستخدم Gmail واستلمت مرفقًا في رسالة بريد إلكتروني، فبدلاً من تنزيله وفتحه على الكمبيوتر الخاص بك، ببساطة انقر فوق الملف المرفق وقم بقراءته في "المعاينة" داخل المستعرض. تسمح لك هذه الخطوة بعرض نص الملف ومحتوياته دون تنزيله أو السماح له بتحميل برامج ضارة محتملة على الكمبيوتر الخاص بك. وتنجح هذه الخطوة في مستندات word وملفات PDF وحتى في عروض الشرائح التقديمية. إذا كنت بحاجة إلى تحرير المستند، فكر في فتح الملف في برنامج سحابة مثل Google Drive وتحويله إلى Google Doc أو Google Slides.

إذا كنت تستخدم Outlook، فإنه يمكنك بشكل مشابه معاينة الملفات المرفقة دون تنزيلها من عميل ويب Outlook. إذا كنت بحاجة إلى تحرير الملف المرفق، فكر في فتحه في OneDrive إذا كان ذلك خيارًا متاحًا لك. إذا كنت تستخدم Yahoo Mail، تنطبق الخطوات نفسها. لا تقم بتنزيل أي ملفات مرفقة، بل قم بمعاينتها من داخل مستعرض الويب. وبغض النظر عن الأدوات التي تملكها وتحت تصرفك، فإن الطريقة الأفضل هي ببساطة عدم تنزيل الملفات المرفقة التي لا تعرفها أو لا تثق بها على الإطلاق، وبغض النظر عن مدى أهمية الملف المرفق، لا تقم أبدًا بفتح شيئًا يحتوي على نوع مستند لا تعرفه أو ليس لديك النية في استخدامه على الإطلاق.

الدفاع عن منظمتك ضد التصيّد الاحتيالي

إذا كانت منظمتك تستخدم Microsoft 365 للبريد الإلكتروني والتطبيقات الأخرى، فإنه يجب على مسؤول المجال تكوين سياسة الملفات المرفقة الآمنة للحماية من الملفات المرفقة الخطيرة. إذا كنت تستخدم إصدار enterprise من Google Workspace (المعروف سابقًا باسم GSuite)، فيوجد خيارًا فعالاً مشابه يجب على المسؤول لديك تكوينه يُسمى Google Security Sandbox. وبإمكان المستخدمين الفرديين الأكثر تقدمًا التفكير في إعداد برامج معقدة لوضع الحماية، مثل Dangerzone أو، بالنسبة لأولئك الذين لديهم إصدار Pro أو Enterprise من Windows 10، Windows Sandbox.

وهناك خيار آخر متقدم يجب وضع تنفيذه عبر منظمتك في الاعتبار ألا وهو خدمة تصفية لنظام أسماء المجالات (DNS) الآمنة. يمكن للمنظمات استخدام هذه التكنولوجيا لحظر الموظفين من الوصول إلى المحتوى الضار أو التفاعل معه عن طريق الخطأ، مما يوفر طبقة حماية إضافية ضد التصيّد الاحتيالي. تقدم الخدمات الجديدة مثل Gateway من Cloudflare هذه الإمكانات إلى المنظمات دون الحاجة إلى إنفاق مبالغ كبيرة (فعلى سبيل المثال، Gateway مجاني لما يصل إلى 50 مستخدم). ستساعد أدوات مجانية إضافية، بما في ذلك Quad9 من Global Cyber Alliance Toolkit في حظرك من الوصول إلى المواقع المعروفة التي تحتوي على فيروسات أو برامج ضارة أخرى ويمكن تنفيذها في أقل من خمس دقائق.

النقر بحذر

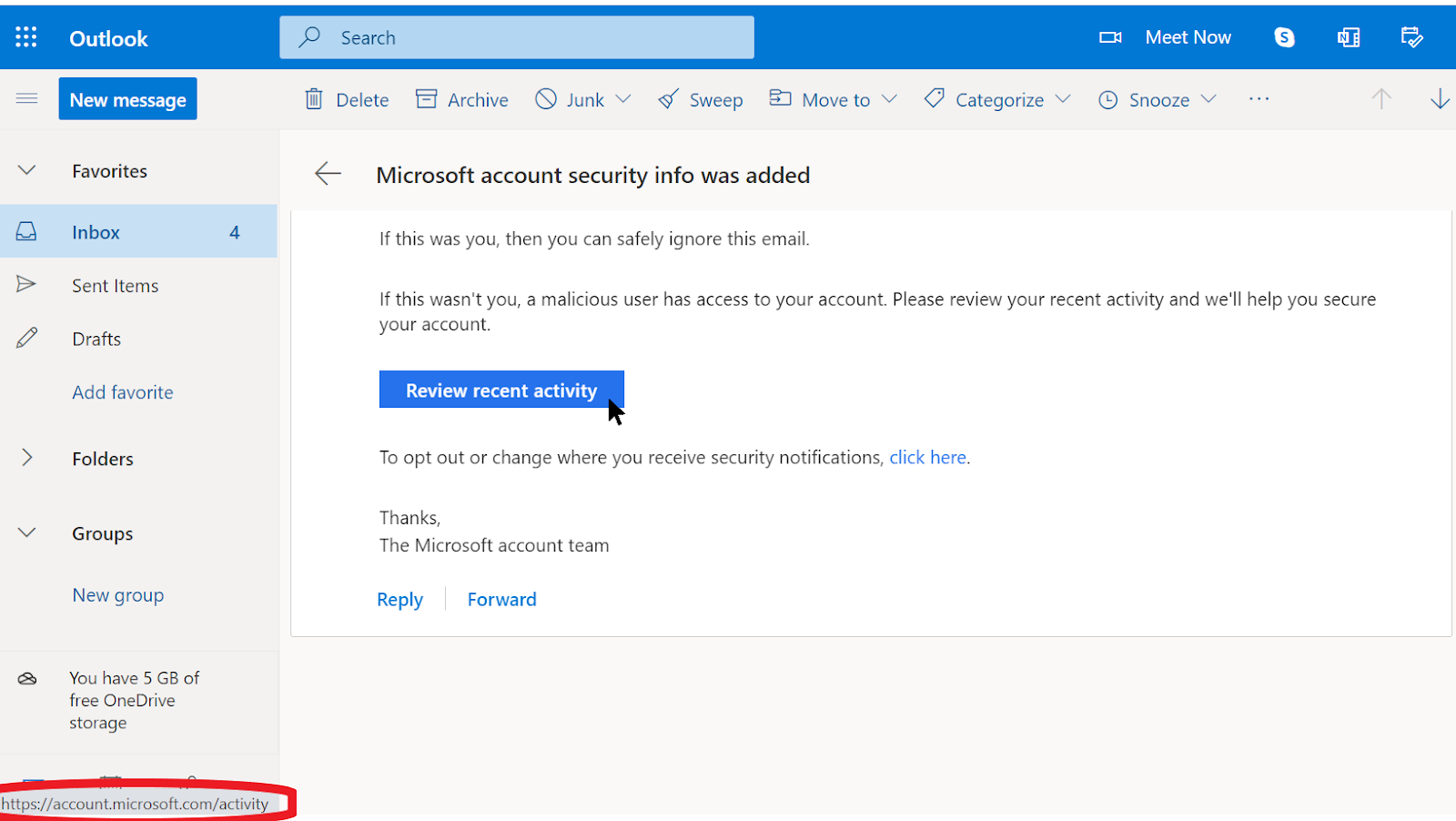

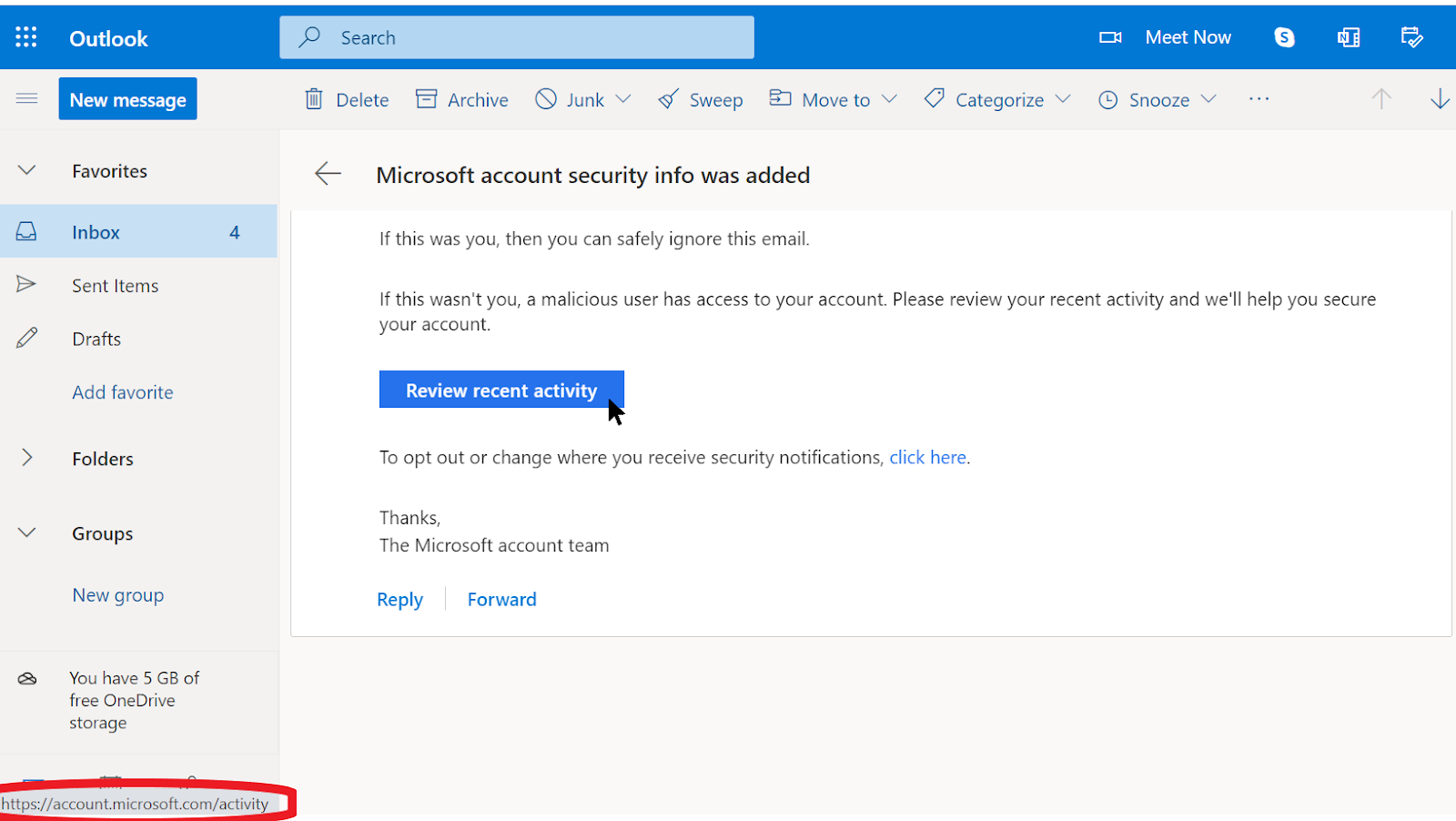

كن شديد الحذر من الروابط الواردة في رسائل البريد الإلكتروني أو الرسائل النصية الأخرى. يمكن تمويه الروابط لتنزيل الملفات الضارة أو نقلك إلى مواقع زائفة قد تطلب منك تقديم كلمات المرور أو المعلومات الحساسة الأخرى. عند استخدام كمبيوتر، توجد خدعة بسيطة للتأكد من أن الرابط الموجود في رسالة البريد الإلكتروني أو رسالة ستنقلك إلى المكان الذي من المفترض أن تنتقل إليه: استخدم فأرة الكمبيوتر للتمرير فوق أي رابط قبل النقر فوقه وانظر أسفل نافذة المستعرض لمعرفة عنوان URL الفعلي (انظر الصورة التالية).

من الصعب التحقق من الروابط الموجودة في رسالة بريد إلكتروني من جهاز محمول دون النقر فوقها دون قصد - لذا كن حذرًا. يمكنك التحقق من وجهة الرابط على معظم الهواتف الذكية بالنقر مطولاً (الضغط باستمرار) على الرابط حتى يظهر لك عنوان URL بالكامل.

في التصيّد الاحتيالي عبر الرسائل القصير وتطبيقات الرسائل، تُعد الروابط المختصرة ممارسة شائعة جدًا تُستخدم لإخفاء وجهة عنوان URL. إذا رأيت رابطًا قصيرًا (على سبيل المثال، bit.ly أو tinyurl.com) بدلاً من عنوان URL الكامل، فلا تنقر فوقه. إذا كان الرابط مهمًا، انسخه في موسع عنوان URL، مثل https://www.expandurl.net/، لمعرفة الوجهة الفعلية لعنوان URL المختصر. علاوة على ذلك، لا تنقر فوق روابط إلى مواقع ويب لا تعرفها. وإذا كنت مرتابًا، قم بإجراء بحث عن الموقع، مع وضع اسم الموقع بين علامتي اقتباس (على سبيل المثال: "www.badwebsite.com") لمعرفة ما إذا كان موقعًا شريعًا أم لا. يمكنك أيضًا فتح الروابط المشكوك بها من خلال برنامج البحث عن عناوين URL من VirusTotal. وإن هذه الخطوة ليست دقيقة بنسبة 100%، ولكنها تُعد إجراءً احترازيًا جيدًا يجب اتخاذه.

وأخيرًا، إذا قمت بالنقر فوق أي رابط من رسالة وتمت مطالبتك بتسجيل الدخول إلى شيء ما، فلا تقم بذلك إلا إذا كنت متأكدًا بنسبة 100% أن البريد الإلكتروني شرعيًا ويقوم بإرسالك إلى الموقع المناسب. ستقدم العديد من هجمات التصيّد الاحتيالي روابط تقوم بإرسالك إلى صفحات تسجيل دخول زائفة إلى Gmail أو Facebook أو مواقع شهيرة أخرى. فلا تقع فريسة لتلك الروابط. يمكنك دائمًا فتح مستعرض جديد والانتقال مباشرة إلى موقع معروف مثل Gmail.com أو Facebook.com وما إلى ذلك بنفسك إذا كنت ترغب في ذلك أو تحتاج إلى تسجيل الدخول. سينقلك ذلك أيضًا إلى المحتوى بأمان – إذا كان ذلك شرعيًا في المقام الأول.

ماذا يجب أن نفعل عندما نستلم رسالة تصيّد احتيالي إلكتروني؟

إذا استلم أي شخص في منظمتك ملفًا مرفقًا أو رابطًا أو صورة أو أية رسالة أو مكالمة مشبوهة أخرى غير مرغوب فيها، فإنه من المهم الإبلاغ عن هذا الأمر على الفور إلى مسؤول أمن تكنولوجيا المعلومات في منظمتك. إذا لم يكن لديك شخص مسؤول مثل هذا، فإنه يجب عليك التفكير في تعيينه على اعتباره جزءًا من تطوير الخطة الأمنية. كذلك، يمكن للموظفين الإبلاغ عن رسالة بريد إلكتروني على إنها بريد عشوائي أو تصيّد احتيالي في Gmail أو Outlook مباشرة.

يُعد وضع خطة لما يجب على الموظفين أو المتطوعين القيام به عندما يستلمون رسالة تصيّد احتيالي محتملة أمرًا مهم جدًا. بالإضافة إلى ذلك، نُوصي باتباع الممارسات الفضلى في مواجهة التصيّد الاحتيالي - عدم النقر فوق روابط مشبوهة وتجنب المرفقات والتحقق من عنوان الحقل "من" - ومشاركتها مع الآخرين الذين تعمل معهم ويُفضل أن يكون ذلك من خلال قناة اتصال مستخدمة على نطاق واسع. وهذا يوضح أنك تهتم بالأشخاص الذين تتواصل معهم وتشجع الثقافة عبر شبكاتك بحيث تكون منتبهة لخطر التصيّد الاحتيالي وتدركه. يعتمد الأمان الخاص بك على تلك المنظمات التي تثق بها والعكس صحيح. تعمل الممارسات الفضلى على حماية الجميع.

بالإضافة إلى مشاركة النصائح المذكورة أعلاه مع جميع الموظفين والمتطوعين، فإنه يمكنك كذلك ممارسة التعرف على التصيّد الاحتيالي باستخدام اختبار التصيّد الاحتيالي من Google. كذلك، نُوصي بشدة بإعداد تدريب منتظم عن التصيّد الاحتيالي للموظفين لاختبار مستوى الوعي والحفاظ على مستوى اليقظة لدى الأشخاص. ويمكن إضفاء الطابع الرسمي على هذا التدريب كجزء من الاجتماعات التنظيمية أو عقدها بشكل غير رسمي. والمهم في ذلك التدريب أن يشعر الجميع في المنظمة بالراحة أثناء طرح الأسئلة المتعلقة بالتصيّد الاحتيالي والإبلاغ عنه (حتى إذا شعروا بأنهم ارتكبوا خطأ مثل النقر فوق رابط ما) وأن كل شخص لديه الصلاحية للمساعدة في الدفاع عن منظمتك ضد هذا التهديد عالي التأثير والاحتمالية.

- درّب الموظفين بانتظام على ماهية التصيّد الاحتيالي وكيفية اكتشافه والدفاع ضده، بما في ذلك التصيّد الاحتيالي في الرسائل النصية وتطبيقات المراسلة والمكالمات الهاتفية وليس رسائل البريد الإلكتروني فقط.

- بشكل متكرر، ذكّر الموظفين بالممارسات الفضلى مثل:

- لا تقم بتنزيل الملفات المرفقة غير المعروفة أو التي من المحتمل أن تكون مشبوهة.

- تحقق من عنوان URL الخاص برابط ما قبل النقر فوقه. لا تنقر فوق الروابط غير المعروفة أو التي من المحتمل أن تكون مشبوهة.

- لا تقدم أية معلومات حساسة أو شخصية عبر البريد الإلكتروني أو رسالة نصية أو مكالمة هاتفية إلى عناوين أو أشخاص غير معروفين أو غير مؤكدين.

- شجّع الإبلاغ عن التصيّد الاحتيالي.

- قم بإنشاء آلية للإبلاغ وعيّن شخصًا بعينه يكون مسؤولاً عن التصيّد الاحتيالي داخل منظمتك.

- خصص مكافأة عن الإبلاغ ولا تعاقب من يفشل.