Segítségül használjon Jelszókezelőt

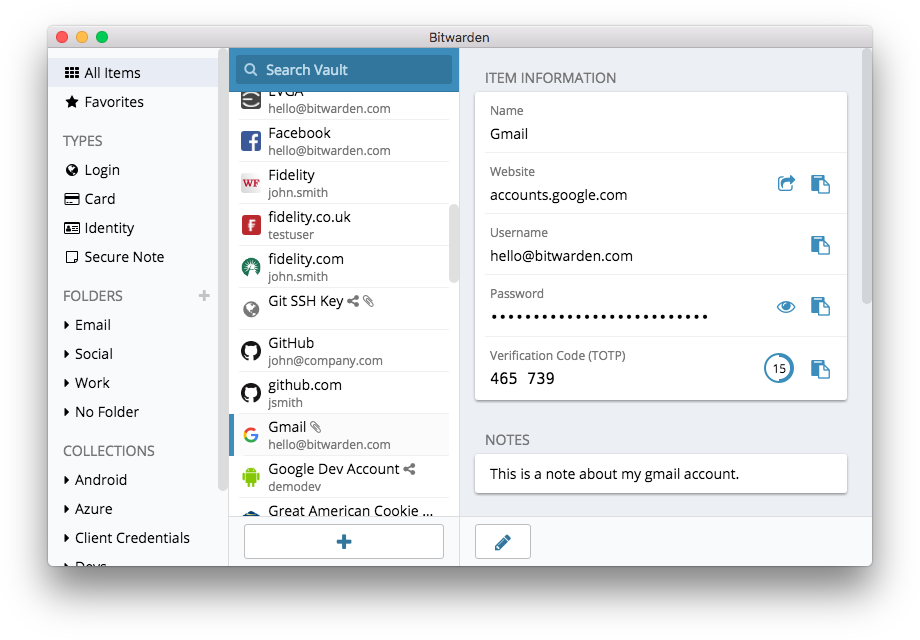

Tudja tehát, hogy a szervezet minden tagja számára fontos, hogy hosszú, véletlenszerű és eltérő jelszót használjon minden személyes és szervezeti fiókjához, de hogyan teheti ezt valójában? Több tucat (ha nem több száz) fiókhoz lehetetlen jó jelszót megjegyezni, ezért mindenkinek csalnia kell. Ennek rossz módja a jelszavak újrafelhasználása. Szerencsére ehelyett digitális jelszókezelőkhöz fordulhatunk, hogy sokkal könnyebbé tegyük életünket (és jelszavaink biztonságosabbá tételét). Ezek az alkalmazások, amelyek közül sok számítógépről vagy mobileszközről is elérhető, jelszavakat hozhatnak létre, tárolhatnak és kezelhetnek az Ön és az egész szervezet számára. A biztonságos jelszókezelő alkalmazása azt jelenti, hogy mindig csak egy nagyon erős, hosszú jelszót kell megjegyeznie, amelyet elsődleges jelszónak (vagy „fő” jelszónak) neveznek, miközben kihasználhatja a jó, egyedi jelszavak használatának biztonsági előnyeit az összes fiókjában. Ezt az elsődleges jelszót (és esetleg egy második hitelesítési tényezőt (2FA), amelyet a következő részben tárgyalunk) fogja használni a jelszókezelő megnyitásához és az összes többi jelszavához való hozzáférés feloldásához. A jelszókezelők több fiók között is megoszthatók a biztonságos jelszómegosztás megkönnyítése érdekében az egész szervezeten belül.

Miért kell valami újat használnunk? Nem írhatjuk le csak papírra vagy egy táblázatba a számítógépen?

Sajnos a nem biztonságos jelszavak kezelésében számos elterjedt módszer létezik. Ha papírlapokon tárolja a jelszavakat (hacsak nem tartja őket széfben elzárva), fizikai lopásnak, kíváncsi tekintetnek, valamint könnyű elvesztésnek és sérülésnek teheti ki őket. Ha elmenti a jelszavakat egy dokumentumba a számítógépén, a hacker sokkal könnyebben hozzáférhet – vagy ha valaki ellopja a számítógépét, akkor nemcsak az eszközéhez, hanem az összes fiókjához is hozzáférhet. Egy jó jelszókezelő használata ugyanolyan egyszerű, mint a dokumentum, de sokkal biztonságosabb.

Miért bízzunk a jelszókezelőben?

A minőségi jelszókezelők rendkívüli erőfeszítéseket tesznek (és kiváló biztonsági csapatokat alkalmaznak), hogy rendszereiket biztonságban tartsák. A jó jelszókezelő alkalmazások (az alábbiakban néhány ajánlott) szintén úgy vannak beállítva, hogy ne tudják „feloldani” a fiókokat. Ez azt jelenti, hogy a legtöbb esetben még ha feltörték is őket, vagy jogilag kényszerítenék őket információ átadására, akkor sem veszíthetnék el vagy adhatnák fel jelszavait. Azt is fontos megjegyezni, hogy végtelenül valószínűbb, hogy egy ellenfél kitalálja valamelyik gyenge vagy ismétlődő jelszavát, vagy talál egyet nyilvános adatvédelmi incidensben, mint annak, hogy egy jó jelszókezelőnek hiányosak a biztonsági rendszerei. Fontos, hogy szkeptikusak legyünk, és semmiképpen sem szabad vakon megbízni minden szoftverben és alkalmazásban, de a jó hírű jelszókezelők minden megfelelő ösztönzést megkapnak a helyes cselekvésre.

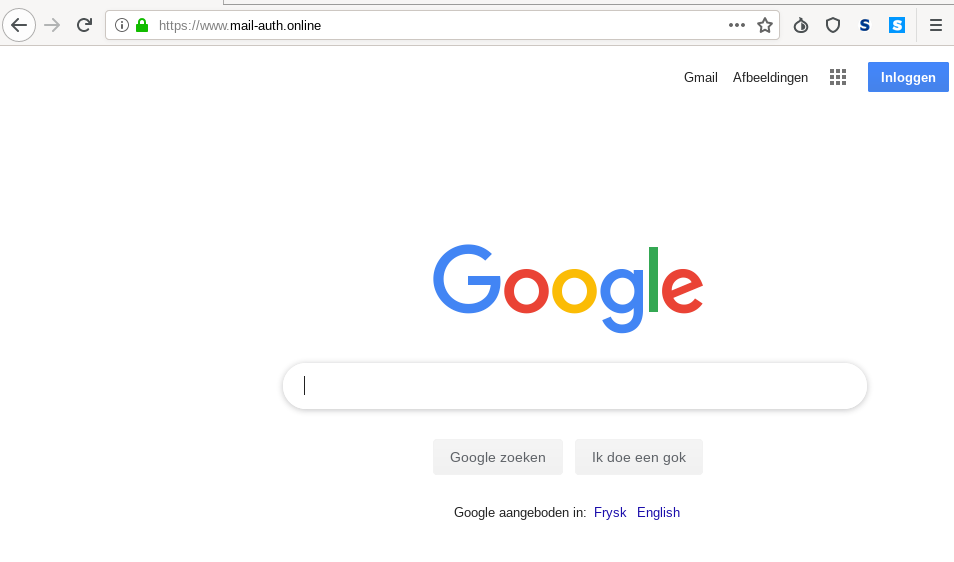

Mi a helyzet a jelszó tárolásával a böngészőben?

A jelszavak böngészőben való mentése nem egyenlő a biztonságos jelszókezelő használatával. Röviden: ne használjon Chrome-ot, Firefoxot, Safarit vagy bármilyen más böngészőt jelszókezelőként. Bár határozottan előrelépést jelent a papírra íráshoz vagy a táblázatba mentéshez képest, a webböngésző alapvető jelszómentési funkciói hagynak némi kívánnivalót maga után biztonsági szempontból. Ezek a hiányosságok megfosztják attól a kényelemtől is, amelyet egy jó jelszókezelő nyújt a szervezet számára. Ennek a kényelemnek a elvesztésével valószínűbb, hogy az emberek a szervezetben továbbra is rossz jelszavak létrehozási és megosztási gyakorlatokat fognak folytatni.

Például a dedikált jelszókezelőkkel ellentétben a böngészők beépített „jelszó mentése” vagy „emlékezzen erre a jelszóra” funkciói nem biztosítanak egyszerű mobilkompatibilitást, több böngésző funkciót, valamint erős jelszógeneráló és -auditáló eszközöket. Ezek a funkciók nagy részét képezik annak, ami a dedikált jelszókezelőt olyan hasznossá és előnyössé teszi a szervezet biztonsága szempontjából. A jelszókezelők szervezetspecifikus szolgáltatásokat is tartalmaznak (például jelszómegosztás), amelyek nemcsak egyéni biztonsági értéket, hanem a szervezet egésze számára is értéket nyújtanak.

Ha a böngészővel mentett el jelszavakat (szándékosan vagy véletlenül), szánjon egy percet azok eltávolítására.