Última atualização: julho de 2022

No mundo de hoje, é provável que sua organização e sua equipe tenham dezenas, senão centenas, de contas que, se violadas, podem expor informações confidenciais ou até mesmo prejudicar indivíduos em risco. Pense nas diferentes contas que a equipe individual e a organização como um todo podem ter: e-mail, aplicativos de bate-papo, mídia social, banco online, armazenamento de dados em nuvem, além de lojas de roupas, restaurantes locais, jornais e muitos outros sites ou aplicativos que você acessa. Uma segurança reforçada no mundo de hoje exige uma abordagem diligente para proteger todas essas contas contra ataques, o que começa com a garantia de uma boa higiene de senha e o uso de autenticação de dois fatores em toda a organização.

O que faz que uma senha seja boa?

Há três aspectos que fazem uma senha ser boa e forte: comprimento, aleatoriedade e exclusividade.

| Comprimento: |

Quanto mais longa for a senha, mais difícil será para um adversário adivinhá-la. Hoje em dia, a maioria dos hacks de senha são feitos por programas de computador, e esses programas nefastos não demoram muito para decifrar uma senha curta. Por isso, é essencial que suas senhas tenham no mínimo 16 caracteres, ou no mínimo cinco palavras, e de preferência mais longas.

|

| Aleatoriedade: |

Mesmo que uma senha seja longa, não é considerada boa se for uma informação a seu respeito que o adversário possa adivinhar facilmente. Evite incluir informações como seu aniversário, cidade natal, atividades favoritas ou outros fatos que alguém possa descobrir sobre você em uma pesquisa rápida na Internet.

|

| Singularidade: |

Talvez a “pior prática” de senha mais comum seja usar a mesma senha para vários sites. Repetir senhas é um grande problema porque indica que, quando apenas uma dessas contas é comprometida, qualquer outra conta que use essa mesma senha também fica vulnerável. Se você usar a mesma senha em vários sites, o impacto de um erro ou violação de dados é muito maior. Embora não se importe com sua senha da biblioteca local, se ela for hackeada e você usar a mesma senha em uma conta mais confidencial, informações importantes poderão ser roubadas.

|

Uma maneira fácil de atingir esses objetivos de comprimento, aleatoriedade e singularidade é escolher três ou quatro palavras comuns, mas aleatórias. Por exemplo, sua senha pode ser “flor lâmpada urso verde”, que é fácil de lembrar, mas difícil de adivinhar. Você pode dar uma olhada neste site da Better Buys para ver uma estimativa da rapidez com que senhas ruins podem ser hackeadas.

Use um gerenciador de senhas para ajudar

Agora você sabe que é importante que todos na organização usem uma senha longa, aleatória e diferente para cada uma de suas contas pessoais e organizacionais, mas como realmente fazer isso? Memorizar uma boa senha para dezenas (se não centenas) de contas é impossível, então todos precisam contar com um truque. A maneira errada de fazer isso é reutilizar senhas. Felizmente, podemos recorrer a gerenciadores de senhas digitais para tornar nossas vidas muito mais fáceis (e nossas práticas de senha muito mais seguras). Esses aplicativos, muitos dos quais podem ser acessados por computador ou dispositivo móvel, são capazes de criar, armazenar e gerenciar senhas para você e toda a sua organização. Adotar um gerenciador de senhas seguro significa que você só terá que se lembrar de uma senha muito forte e longa chamada senha primária (historicamente chamada de senha “mestre”), enquanto pode obter os benefícios de segurança de usar senhas boas e exclusivas em todas as suas contas. Você usará essa senha principal (e, idealmente, um segundo fator de autenticação (2FA) que será discutido na próxima seção) para abrir seu gerenciador de senhas e desbloquear o acesso a todas as suas outras senhas. Os gerenciadores de senhas também podem ser compartilhados em várias contas para facilitar o compartilhamento seguro de senhas em toda a organização.

Por que precisamos usar algo novo? Não podemos simplesmente anotá-las em um papel ou em uma planilha no computador?

Infelizmente, existem muitas abordagens comuns para gerenciar senhas que não são seguras. Armazenar senhas em folhas de papel (a menos que você as mantenha trancadas em um cofre) pode expô-las a roubo físico, olhares indiscretos e conveniência para perda e danos. Salvar senhas em um documento em seu computador facilita significativamente o acesso para um hacker – ou para alguém que rouba seu computador e, além de ter acesso ao seu dispositivo, também terá a todas as suas contas. Usar um bom gerenciador de senhas é tão fácil quanto criar um documento desses, mas é uma alternativa muito mais segura.

Por que devemos confiar em um gerenciador de senhas?

Os gerenciadores de senhas de qualidade fazem esforços extraordinários (e empregam excelentes times de segurança) para manter a segurança de seus sistemas. Bons aplicativos de gerenciamento de senhas (alguns são recomendados abaixo) também são configurados para que não tenham a capacidade de “desbloquear” suas contas. Isso significa que, na maioria dos casos, mesmo que tenham sido hackeados ou obrigados legalmente a entregar informações, não poderão perder ou revelar suas senhas. Também é importante lembrar que é infinitamente mais provável que um adversário adivinhe uma de suas senhas fracas ou repetidas, ou se depare com a senha em uma violação de dados públicos, do que um bom gerenciador de senhas enfrentar uma invasão em seus sistemas de segurança. É importante ser cético, e você definitivamente não deve confiar cegamente em todos os softwares e aplicativos, mas gerenciadores de senhas respeitáveis têm todos os incentivos certos para agir com cuidado.

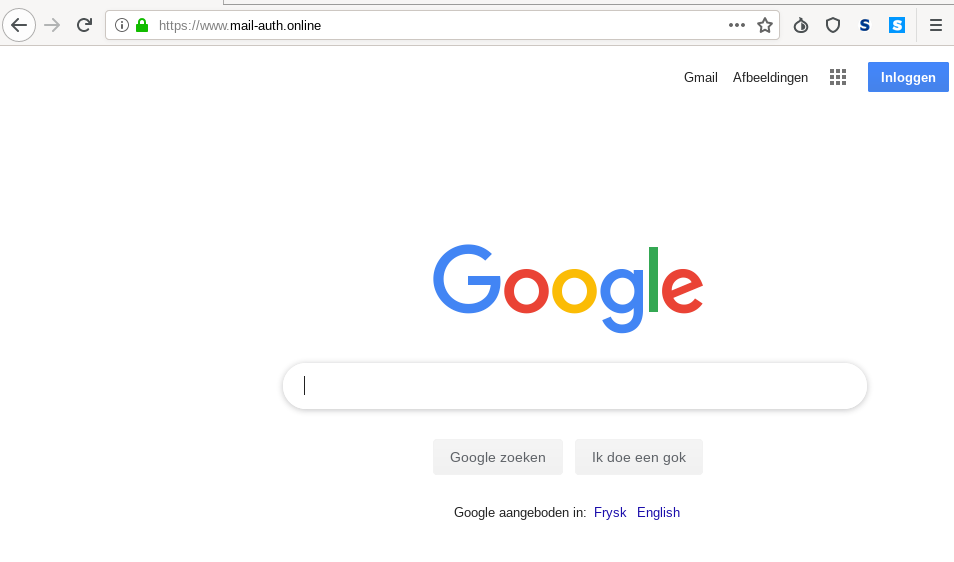

E quanto ao armazenamento de senhas no navegador?

Salvar senhas em seu navegador não é o mesmo que usar um gerenciador de senhas seguro. Resumindo, você não deve usar o Chrome, Firefox, Safari ou qualquer outro navegador como seu gerenciador de senhas. Embora seja definitivamente uma melhoria em relação a anotá-las em papel ou salvá-las em uma planilha, os recursos básicos de salvamento de senha do seu navegador de Internet deixam algo a desejar do ponto de vista da segurança. Essas deficiências também impedem que você se beneficie de grande parte da conveniência que um bom gerenciador de senhas proporciona. Ao perder essa conveniência, é mais provável que as pessoas de toda a sua organização continuem com suas práticas ruins de criação e compartilhamento de senhas.

Por exemplo, ao contrário dos gerenciadores de senhas dedicados, os recursos integrados “salvar esta senha” ou “lembrar esta senha” dos navegadores não fornecem compatibilidade móvel simples, funcionalidade entre navegadores e ferramentas de auditoria e geração de senhas fortes. Esses recursos são uma grande parte do que torna um gerenciador de senhas dedicado tão útil e benéfico para a segurança da sua organização. Os gerenciadores de senhas também abrangem recursos específicos da organização (como compartilhamento de senhas) que fornecem não apenas valor de segurança individual, mas valor à sua organização como um todo.

Se você estiver salvando senhas com seu navegador (intencionalmente ou não), reserve um momento para removê-las.

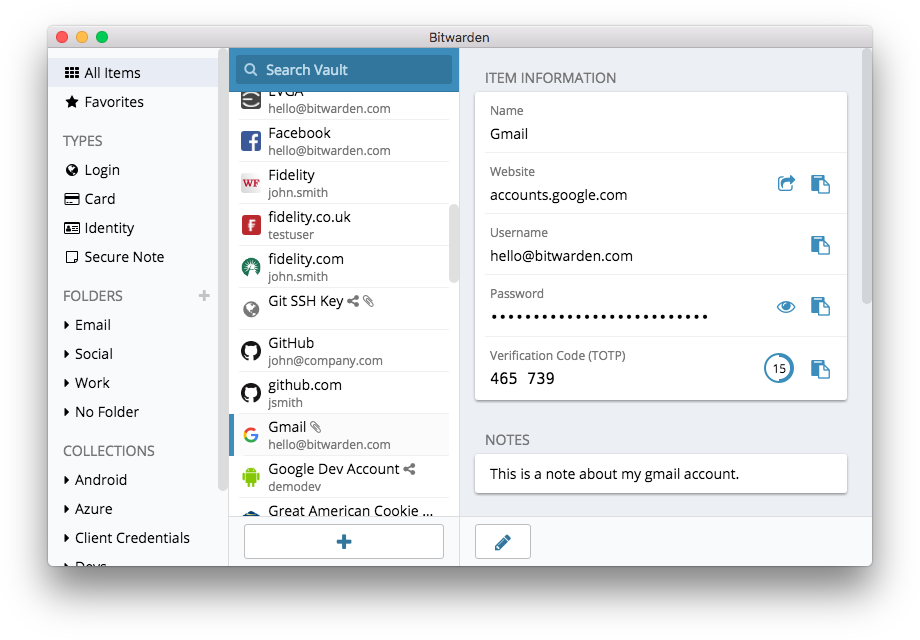

Em vez de usar seu navegador (como o Chrome, mostrado à esquerda) para salvar suas senhas, use um gerenciador de senhas dedicado (como o Bitwarden, mostrado à direita). Os gerenciadores de senhas têm recursos que tornam a vida mais segura e conveniente para sua organização.

Qual gerenciador de senhas devemos usar?

Existem muitas ferramentas de gerenciamento de senhas excelentes que podem ser configuradas em menos de 30 minutos. Se você estiver procurando uma opção online confiável para sua organização que possa ser acessada por pessoas de vários dispositivos a qualquer momento, 1Password (a partir de US$ 2,99 por usuário ao mês) ou o Bitwarden, que é gratuito e de código aberto, são bastante compatíveis e recomendados.

An online option like Bitwarden can be great for both security and convenience. O Bitwarden, por exemplo, pode ajudá-lo a criar senhas fortes e exclusivas e acessar senhas de vários dispositivos por meio de extensões de navegador e um aplicativo móvel. Com a versão paga (US$ 10 por um ano inteiro), Bitwarden também fornece relatórios sobre senhas reutilizadas, fracas e possivelmente violadas para ajudá-lo a ficar por dentro das informações. Depois de configurar sua senha principal (conhecida como senha mestra), você também deve ativar a autenticação de dois fatores para manter o cofre do gerenciador de senhas o mais seguro possível.

Também é essencial praticar uma boa segurança ao usar seu gerenciador de senhas. Por exemplo, se você usar a extensão do navegador do seu gerenciador de senhas ou efetuar login no Bitwarden (ou qualquer outro gerenciador de senhas) em um dispositivo, lembre-se de se desconectar após o uso se estiver compartilhando esse dispositivo ou acreditar que pode estar em maior risco de roubo do dispositivo físico. Também é necessário se desconectar do seu gerenciador de senhas se deixar o computador ou dispositivo móvel sem vigilância. Se estiver compartilhando senhas em sua organização, também revogue o acesso às senhas (e altere as próprias senhas) quando as pessoas deixarem a organização. Você não quer que um ex-funcionário mantenha o acesso à senha do Facebook da sua organização, por exemplo.

E se alguém esquecer sua senha principal?

É fundamental lembrar sua senha principal. Bons sistemas de gerenciamento de senhas, como os recomendados acima, não lembram a senha principal para você ou liberam a redefinição diretamente por e-mail, como acontece com alguns sites. Esse é um ótimo recurso de segurança, mas também torna essencial memorizar sua senha principal ao configurar seu gerenciador de senhas pela primeira vez. Para facilitar, considere configurar um lembrete diário para recuperar sua senha principal ao criar uma conta de gerenciador de senhas pela primeira vez.

Avançado: Como usar um gerenciador de senhas para sua organização

Você pode fortalecer as práticas de senha de toda a sua organização e garantir que todos os funcionários individuais tenham acesso (e usem) um gerenciador de senhas ao implementar um em toda a organização. Em vez de cada membro do time configurar seu próprio, considere investir em um plano de “time” ou “comercial”. Por exemplo, o plano de “organização de times” do Bitwarden tem o custo mensal de US$ 3 por usuário. Com ele (ou outros planos de time de gerenciadores de senhas como o 1Password), você tem a capacidade de gerenciar todas as senhas compartilhadas em toda a organização. Os recursos de um gerenciador de senhas para toda a organização não apenas oferecem maior segurança, mas também conveniência para o pessoal. É possível compartilhar credenciais com segurança no próprio gerenciador de senhas para diferentes contas de usuário. O Bitwarden, por exemplo, também fornece um recurso conveniente de compartilhamento de arquivos e texto criptografado de ponta a ponta em seu plano de time, chamado “Bitwarden Send”. Ambos os recursos proporcionam à sua organização mais controle sobre quem pode ver e compartilhar quais senhas, além de fornecer uma opção mais segura para compartilhar credenciais para contas de time ou de grupo. Se você configurar um gerenciador de senhas para toda a organização, certifique-se de que alguém seja especificamente responsável por remover as contas do time e alterar as senhas compartilhadas quando alguém sair do time.

O que é a autenticação de dois fatores?

Por melhor que seja a higiene de suas senhas, é bastante comum hackers conseguirem burlá-las. Manter suas contas protegidas contra agentes de ameaças comuns no mundo de hoje requer outra camada de proteção. É diante dessa necessidade que a autenticação multifator ou de dois fatores entra em ação – conhecida como MFA ou 2FA.

Há muitos guias e recursos excelentes que explicam a autenticação de dois fatores, incluindo o artigo Autenticação de dois fatores para iniciantes de Martin Shelton e o Guia de campo inicial de segurança cibernética durante eleições do Center for Democracy & Technology. Esta seção faz muitas referências a esses dois recursos para ajudar a explicar por que é tão importante implementar a autenticação de dois fatores (2FA) em toda a sua organização.

Resumindo, a 2FA fortalece a segurança da conta ao exigir uma segunda informação – algo mais do que apenas uma senha – para obter o acesso. A segunda informação costuma ser algo que você possui, como um código de um aplicativo em seu telefone ou um token ou chave física. Esta segunda informação atua como uma segunda camada de defesa. Se um hacker rouba sua senha ou obtém acesso a ela por meio de uma divulgação de senhas feita por uma grande violação de dados, a 2FA eficaz pode impedir que acessem sua conta (e, portanto, que invadam suas informações privadas e confidenciais). Garantir que todos na organização implementem a 2FA em suas contas é extremamente importante.

Como podemos configurar a autenticação de dois fatores?

Existem três métodos comuns para a 2FA: chaves de segurança, aplicativos de autenticação e códigos SMS únicos.

Chaves de segurança

As chaves de segurança são a melhor opção, em parte porque são quase totalmente à prova de phishing. Essas “chaves” são tokens de hardware (pense em mini drives USB) que podem ser anexados ao seu chaveiro (ou permanecer no seu computador) para facilitar o acesso e a segurança. Quando chegar a hora de usar a chave para desbloquear determinada conta, basta inseri-la no dispositivo e tocá-la fisicamente quando for solicitado durante o login. Há uma grande variedade de modelos que você pode adquirir online (de US$ 20 a US$ 50), incluindo as altamente conceituadas YubiKeys. O Wirecutter do New York Times apresenta um guia útil com algumas recomendações sobre quais chaves comprar. Lembre-se de que a mesma chave de segurança pode ser usada para quantas contas você desejar. Embora as chaves de segurança sejam caras para muitas organizações, iniciativas como o Programa de proteção avançada do Google ou o AccountGuard da Microsoft fornecem essas chaves gratuitamente para alguns grupos de risco qualificados. Entre em contato com as pessoas que lhe entregaram o manual para ver se conseguem conectá-lo a esses programas ou entre em contato com [email protected].

Ao fornecer chaves de segurança física para autenticação de dois fatores a todos os mais de 85.000 funcionários, o Google (uma organização de alto risco e altamente segmentada) eliminou efetivamente qualquer ataque de phishing bemsucedido contra a organização. Este caso mostra como as chaves de segurança podem ser eficazes até mesmo para as organizações mais vulneráveis.

Aplicativos de autenticação

A segunda melhor opção para a 2FA são os aplicativos de autenticação. Esses serviços permitem que você receba um código de login temporário de dois fatores por meio de um aplicativo móvel ou notificação por push em seu smartphone. Algumas opções populares e confiáveis incluem Google Authenticator, Authy, e Duo Mobile. Os aplicativos autenticadores também são ótimos porque funcionam quando você não tem acesso à sua rede celular e são gratuitos para uso individual. No entanto, os aplicativos autenticadores são mais suscetíveis a phishing do que as chaves de segurança, afinal, os usuários podem ser induzidos a inserir códigos de segurança de um aplicativo de autenticação em um site falso. Tome cuidado para inserir códigos de login apenas em sites legítimos. E não “aceite” notificações push de login, a menos que tenha certeza de que foi você quem fez a solicitação de login. Ao usar um aplicativo autenticador, também é essencial estar preparado com códigos de backup (discutidos abaixo) caso seu telefone seja perdido ou roubado.

Códigos por SMS

TA forma menos segura, mas infelizmente ainda mais comum de 2FA, são os códigos enviados via SMS. Como o SMS pode ser interceptado e os números de telefone podem ser falsificados ou hackeados por meio de sua operadora de celular, o SMS é insuficiente como método para solicitar códigos 2FA. É melhor do que usar apenas uma senha, mas aplicativos autenticadores ou uma chave de segurança física são recomendados sempre que possível. Um adversário pode ter acesso a códigos 2FA por SMS, bastando apenas ligar para a companhia telefônica e trocar seu cartão SIM.

Quando estiver pronto para ativar a 2FA em todas as várias contas da sua organização, use este site (https://2fa.directory/) para procurar rapidamente informações e instruções referentes a serviços específicos (como Gmail, Office 365, Facebook, Twitter etc.) e para ver quais serviços permitem quais tipos de 2FA.

De acordo com um recente relatório da Amnesty International, hackers que miravam em defensores de direitos humanos no Uzbequistão usaram ataques de phishing para induzir os usuários a compartilhar senhas *e* códigos de autenticação de dois fatores em suas contas de e-mail por meio de páginas de login falsas do Gmail. Esses ataques consistem em uma maneira cada vez mais comum de “contornar” a autenticação de dois fatores. É importante – mesmo com a 2FA em vigor – ter cuidado com relação a onde você digita seus códigos. Uma solução ainda melhor é eliminar esse risco ao adotar chaves de segurança físicas.

E se alguém perder um dispositivo com 2FA?

Se estiver usando uma chave de segurança, trate-a da mesma maneira que trataria uma chave de sua casa ou apartamento, se tiver uma. Resumindo, não a perca. Assim como as chaves de sua casa, é sempre viável ter uma chave reserva registrada em sua conta que permaneça trancada em um local seguro (como um cofre em casa ou contêiner protegido) para casos de perda ou roubo.

Como alternativa, crie códigos de backup para contas que permitem essa função. Você deve manter esses códigos salvos em um local extremamente seguro, como seu gerenciador de senhas ou um cofre físico. Esses códigos de backup podem ser gerados nas configurações de 2FA da maioria dos sites (o mesmo local onde você habilite a 2FA primeiro) e podem atuar como uma chave de backup em caso de emergência.

O acidente mais comum relacionado à 2FA ocorre quando as pessoas substituem ou perdem telefones que usam para aplicativos de autenticação. Se estiver usando o Google Authenticator, você não terá sorte se seu telefone for roubado, a menos que salve os códigos de backup gerados quando conectar uma conta ao Google Authenticator. Portanto, se estiver usando o Google Authenticator como um aplicativo 2FA, salve os códigos de backup de todas as contas que você conectar em um local seguro.

Se estiver usando Authy ou Duo, ambos os aplicativos têm recursos de backup integrados com configurações de segurança fortes que podem ser ativadas. Se escolher um desses aplicativos, é possível configurar essas opções de backup em caso de invasão, perda ou roubo do dispositivo. Veja as instruções do Authy aqui e as do Duo aqui.

Certifique-se de que todos em sua organização estejam cientes dessas etapas quando começarem a habilitar a 2FA em todas as suas contas.

Avançado: Aplicação da 2FA em toda a sua organização

Se sua organização fornecer contas de e-mail para todos os funcionários por meio do Google Workspace (anteriormente conhecido como GSuite) ou Microsoft 365 usando seu próprio domínio (por exemplo, @ndi.org), você poderá executar a 2FA e configurações fortes de segurança em todas as contas. Essa execução não apenas ajuda a proteger essas contas, mas também atua como uma maneira de introduzir e normalizar a 2FA para sua equipe, que também se sentirá mais à vontade para utilizá-la nas contas pessoais. Como administrador do Google Workspace, você pode seguir essas instruções para aplicar a 2FA em seu domínio. É possível fazer algo semelhante no Microsoft 365 ao seguir essas etapas como administrador de domínio.

Considere também inscrever as contas da sua organização no Programa de proteção avançada (Google) ou AccountGuard (Microsoft) para aplicar controles de segurança adicionais e exigir chaves de segurança físicas para autenticação de dois fatores.

- Exija senhas fortes para todas as contas organizacionais e incentive o mesmo para as contas pessoais dos funcionários e voluntários.

- Implemente um gerenciador de senhas confiável para a organização (e incentive seu uso também na vida pessoal da equipe).

- Exija uma senha principal forte e 2FA para todas as contas do gerenciador de senhas.

- Relembre todos de se desconectarem de um gerenciador de senhas em dispositivos compartilhados ou quando houver maior risco de roubo ou confisco de dispositivos.

- Altere as senhas compartilhadas quando os funcionários deixarem a organização.

- Somente compartilhe senhas com segurança, como por meio do gerenciador de senhas da sua organização ou de aplicativos criptografados de ponta a ponta.

- Exija 2FA em todas as contas organizacionais e incentive a equipe a configurar a 2FA em todas as contas pessoais também.

- Se possível, forneça chaves de segurança físicas a todos os funcionários.

- Se as chaves de segurança não estiverem em seu orçamento, incentive o uso de aplicativos autenticadores em vez de SMS ou chamadas telefônicas para 2FA.

- Realize treinamentos com regularidade para garantir que a equipe esteja ciente das práticas recomendadas de senha e 2FA, incluindo o que torna uma senha forte e a importância de nunca reutilizar senhas, aceitar apenas solicitações legítimas de 2FA e gerar códigos 2FA de backup.