Що таке метадані і чи варто за них хвилюватися?

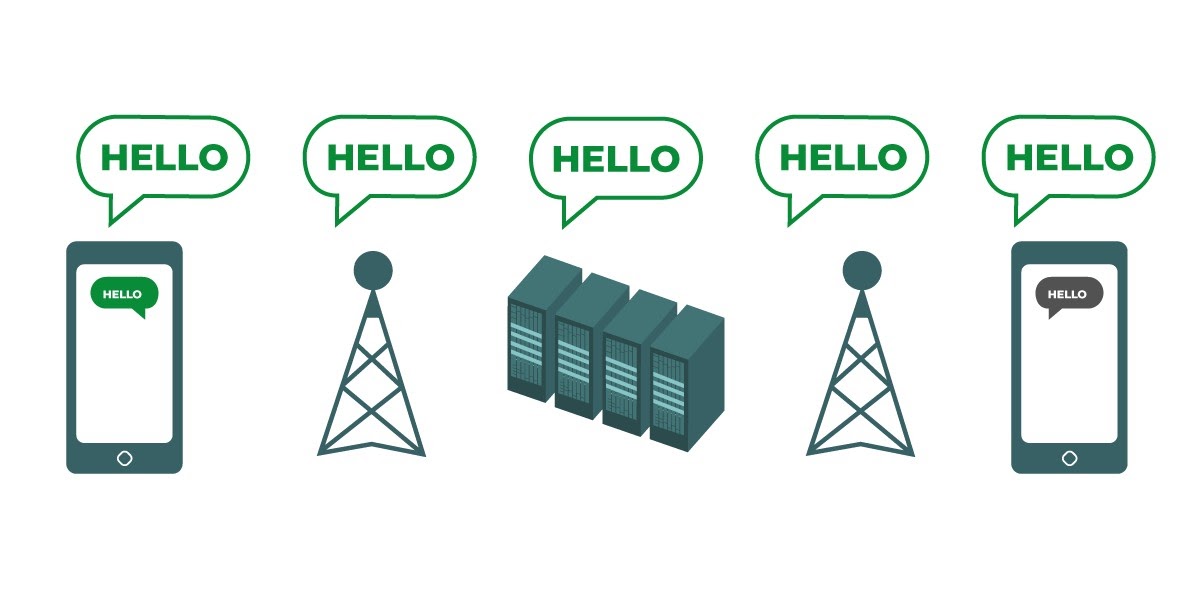

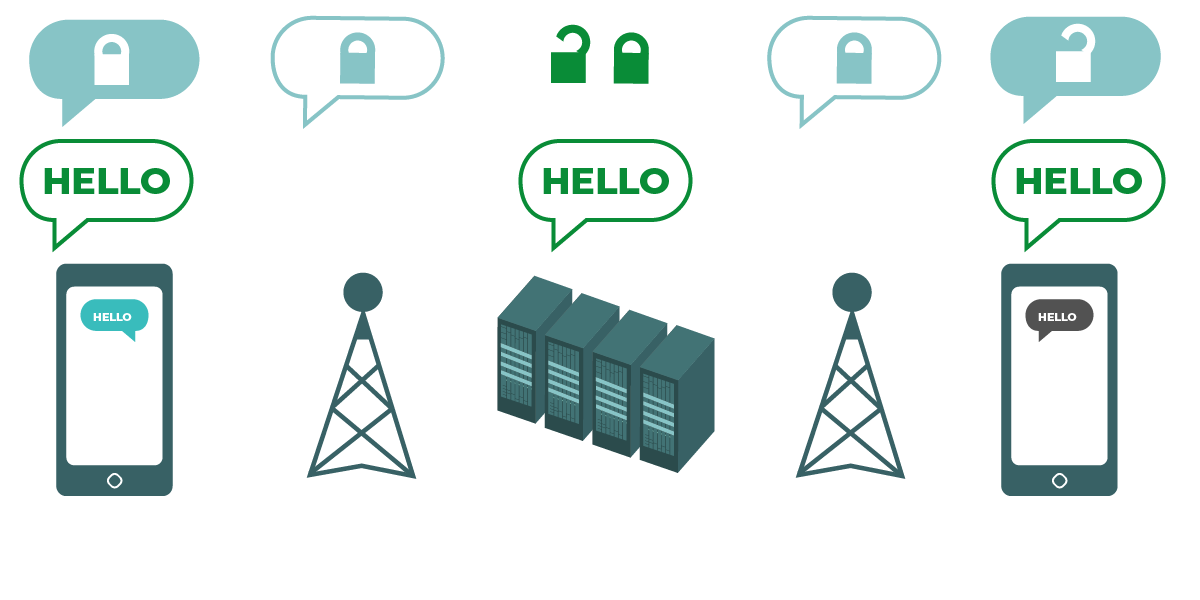

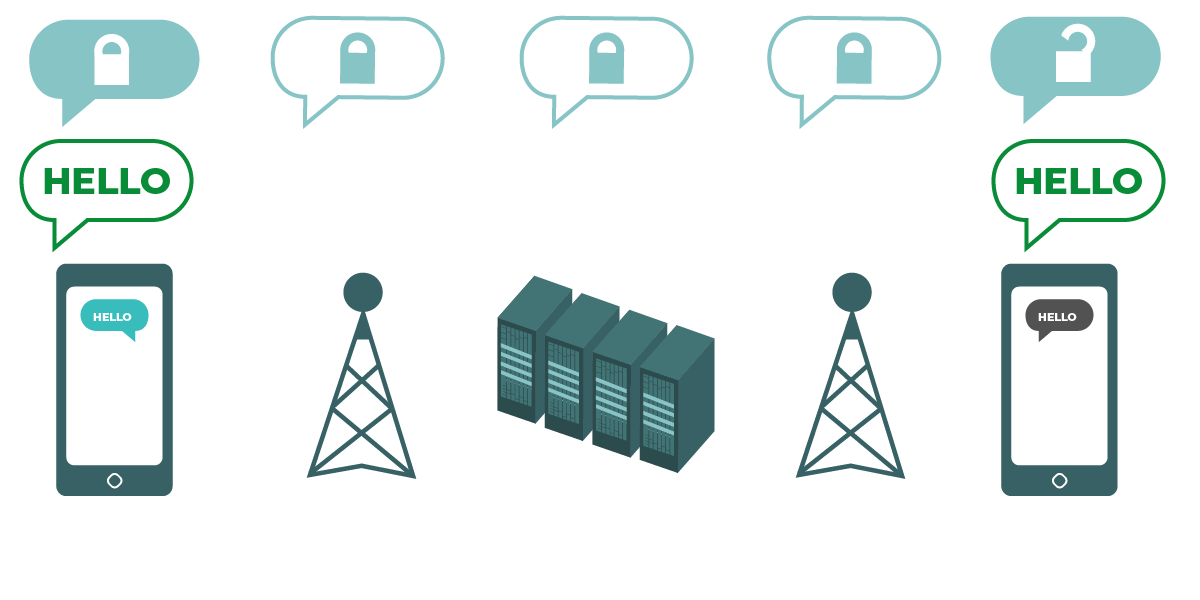

З ким розмовляєте ви та ваші співробітники, а також коли і де ви розмовляєте з ними часто є такою само секретною інформацією, як і те, про що ви говорите. Важливо пам’ятати, що наскрізне шифрування захищає лише вміст («що») ваших повідомлень. І тут у гру вступають метадані. У Посібнику із самозахисту шляхом спостереження від EFF надається огляд метаданих і пояснюється, чому вони важливі для організацій (включно з ілюстрацією того, як виглядають метадані):

Метадані часто описуються як усе, крім змісту ваших повідомлень. Метадані можна розглялати як цифровий еквівалент конверта. Подібно до того, як конверт містить інформацію про відправника, одержувача та адресата повідомлення, метадані також містять таку інформацію. Метадані — це інформація про цифрові повідомлення, які ви надсилаєте й отримуєте. Метадані включають таку інформацію:

- з ким ви спілкуєтеся;

- рядок теми ваших електронних листів;

- тривалість ваших розмов;

- час, коли відбулася розмова;

- ваше місцезнаходження під час спілкування.

Навіть мала частка метаданих може розповісти багато про діяльність вашої організації. Давайте подивимося, наскільки метадані насправді можуть бути відкритими для хакерів, державних установ і компаній, які їх збирають.

- Вони знатимуть, що ви подзвонили журналісту і розмовляли з ним протягом години, перш ніж той журналіст опублікував розповідь із анонімною цитатою. Однак вони не знатимуть, про що ви говорили.

- Вони знатимуть, що кілька співробітників вашої організації надіслали повідомлення відомому місцевому спеціалісту з питань цифрової безпеки. Однак тема повідомлень залишиться таємницею.

- Вони знатимуть, що ви отримали електронний лист від лабораторії перевірки на COVID, потім зателефонували своєму лікарю, а потім відвідали веб-сайт Всесвітньої організації охорони здоров’я протягом тієї ж години. Однак вони не знатимуть, що було в електронному листі або про що ви говорили по телефону.

- Вони знатимуть, що ви отримали електронний лист від місцевої правозахисної групи з темою «Скажіть уряду: припиніть зловживати владою!». Але вміст електронного листа не буде видимий для них.

Метадані не захищені шифруванням, яке надає більшість служб обміну повідомленнями.. Наприклад, якщо ви надсилаєте повідомлення через WhatsApp, майте на увазі, що, незважаючи на те, що вміст вашого повідомлення зашифровано наскрізно, інші можуть знати, кому ви надсилаєте повідомлення, як часто й, у разі телефонних дзвінків, як довго. Як наслідок, ви повинні пам’ятати про ризики (за наявності), якщо певні супротивники дізнаються, з ким спілкується ваша організація, коли ви з ними спілкувалися, а також (у випадку електронної пошти) загальну тему повідомлень вашої організації.

Однією з причин того, чому Signal настільки настійно рекомендується, це те, що крім забезпечення наскрізного шифрування, у ньому компанія запровадила функції та взяла на себе зобов’язання зменшити кількість метаданих, що записуються та зберігаються в ньому. Наприклад, функція Sealed Sender у Signal шифрує метадані про те, хто з ким розмовляє, так що Signal знає лише одержувача повідомлення, але не відправника. За замовчуванням ця функція працює лише під час спілкування з наявними контактами чи профілями (людьми), з якими ви вже спілкувалися або яких ви зберегли у своєму списку контактів. Однак ви можете ввімкнути для параметра «Sealed Sender» значення «Дозволити від будь-кого», якщо для вас важливо видалити такі метадані з усіх розмов у Signal, навіть із тих, що були з невідомими вам людьми.

А як щодо електронної пошти?

Більшість постачальників послуг електронної пошти, як-от Gmail, Microsoft Outlook і Yahoo Mail, використовують шифрування транспортного рівня. Тому якщо ви маєте надсилати конфіденційний вміст електронною поштою та хвилюєтеся, що ваш постачальник послуг електронної пошти може бути зобов’язаний за законом надавати інформацію про ваші повідомлення уряду чи іншому супротивнику, ви можете розглянути можливість використання електронної пошти з наскрізним шифруванням. Однак майте на увазі, що навіть параметри електронної пошти з наскрізним шифруванням не оптимальні з точки зору безпеки, наприклад, вони не шифрують рядки теми електронних листів і не захищають метадані. Якщо вам потрібно повідомити дуже секретну інформацію, електронна пошта не найкращий варіант. Натомість оберіть варіанти безпечного обміну повідомленнями, наприклад, через Signal.

Якщо ваша організація продовжує використовувати електронну пошту, важливо ввести єдину систему для всієї організації. Це допоможе обмежити поширені ризики, які виникають, коли співробітники використовують особисті адреси електронної пошти для своєї роботи, наприклад, слабкий захист облікових записів. Надавши співробітникам облікові записи електронної пошти, створені організацією, ви можете застосувати передові методи, як-от надійні паролі та 2FA, для будь-яких облікових записів, якими керує ваша організація. Якщо, за аналізом, проведеним вами вище, вашій електронній пошті потрібне наскрізне шифрування, як Protonmail, так і Tutanota пропонують плани для організацій. Якщо шифрування транспортного рівня підходить для електронної пошти вашої організації, можуть стати у нагоді такі варіанти, як Google Workspace (Gmail) або Microsoft 365 (Outlook).

Чи можна справді довіряти WhatsApp?

WhatsApp є популярним додатком для безпечного обміну повідомленнями, і може бути хорошим варіантом, враховуючи його розповсюдженість. Деякі люди стурбовані тим, що він належить і контролюється Facebook, що працює над інтеграцією його з іншими своїми системами. Також непокоїть кількість метаданих (тобто інформації про те, з ким і коли ви спілкуєтеся), які збирає WhatsApp. Якщо ви вирішите використовувати WhatsApp як безпечний варіант обміну повідомленнями, обов’язково прочитайте наведений вище розділ про метадані. Є також кілька параметрів, щодо яких слід переконатися, що вони правильно налаштовані. Найважливіше: обов’язково вимкніть хмарне резервне копіювання або, принаймні, увімкніть нову функцію резервного копіювання з наскрізним шифруванням WhatsApp, із використанням 64-значного ключа шифрування або довгого, випадкового й унікального пароля, збереженого у безпечному місці (наприклад, у вашому менеджері паролів). Також обов’язково ввімкніть показ сповіщень безпеки та перевірте коди безпеки. Прості вказівки щодо налаштування цих параметрів для телефонів Android знаходяться тут, а для iPhone — тут. Якщо ваші співробітники *і ті, з ким ви всі спілкуєтеся*, неправильно налаштують ці параметри, не слід вважати WhatsApp хорошим варіантом для конфіденційних комунікацій, які потребують наскрізного шифрування. Signal все ще залишається найкращим варіантом для таких потреб із наскрізним шифруванням повідомлень, враховуючи його налаштування безпеки за замовчуванням і захист метаданих.

А як щодо текстових повідомлень?

Звичайні текстові повідомлення зовсім незахищені (стандартні SMS фактично незашифровані), і їх слід уникати для всього, що не призначено для загального відома. Хоча повідомлення iPhone-to-iPhone від Apple (відомі як iMessages) мають наскрізне шифрування, якщо в розмові бере участь не iPhone, повідомлення не будуть захищені. Найкраще перестрахуватися й уникати текстових повідомлень щодо будь-чого секретного, приватного чи конфіденційного.

Чому Telegram, Facebook Messenger або Viber не рекомендуються для безпечних чатів?

Деякі служби, як-от Facebook Messenger і Telegram, пропонують наскрізне шифрування, лише якщо ви спеціально його ввімкнули (і лише для чатів один на один), тому вони не є хорошими варіантами для конфіденційних або приватних повідомлень, особливо для організації. Не покладайтеся на ці інструменти, якщо вам потрібно використовувати наскрізне шифрування, тому що досить легко забути змінити стандартні, менш безпечні налаштування. Viber стверджує, що пропонує наскрізне шифрування, але не надав свій код для перевірки сторонніми дослідниками безпеки. Код Telegram також не був наданий для публічного аудиту. В результаті багато експертів побоюються, що шифрування Viber (або «секретні чати» Telegram) може не відповідати стандартам і, отже, бути непридатним для спілкування, що вимагає справжнього наскрізного шифрування.

Наші партнери та колеги використовують інші програми для обміну повідомленнями. Як ми можемо переконати їх завантажити нову програму для спілкування з нами?

Іноді існує компроміс між безпекою та зручністю, але варто докласти трохи додаткових зусиль для конфіденційності комунікацій. Будьте хорошим прикладом для осіб, із якими ви контактуєте. Якщо вам доводиться використовувати інші, менш безпечні системи, будьте уважні до того, що ви говорите. Уникайте обговорення секретних тем. Деякі організації можуть використовувати одну систему для загального спілкування в чаті, а іншу для обговорення з керівництвом найбільш конфіденційних питань. Звичайно, найпростіше, якщо все постійно автоматично шифрується - нема про що пам'ятати чи думати.

На щастя, програми з наскрізним шифруванням, такі як Signal, стають дедалі популярнішими та зручнішими, не кажучи вже про те, що їх локалізовано десятками мов для глобального використання. Якщо вашим партнерам або іншим контактним особам потрібна допомога з переходом на комунікацію з наскрізним шифруванням, як-от Signal, знайдіть час, щоб пояснити їм, чому так важливо належним чином захищати ваші комунікації. Коли всі розуміють важливість, кілька хвилин, необхідних для завантаження нової програми, і кілька днів, які можуть знадобитися, щоб звикнути до неї, не будуть здаватися великою проблемою.

Чи існують інші налаштування додатків із наскрізним шифруванням, про які нам слід знати?

У додатку Signal перевірка з підтвердженням кодів безпеки (які вони називаються номерами безпеки) також важлива. Щоб переглянути номер безпеки та підтвердити його в Signal, ви можете відкрити свій чат із контактом, торкнутися імені у верхній частині екрана та прокрутити вниз, щоб натиснути «Переглянути номер безпеки». Якщо ваш номер безпеки збігається з вашим контактом, ви можете позначити його як «підтвердженого» на тому самому екрані. Особливо важливо звернути увагу на ці номери безпеки та перевірити свої контакти, якщо ви отримаєте сповіщення в чаті про те, що ваш номер безпеки з даним контактом змінився. Якщо вам або іншому персоналу потрібна допомога в конфугірації цих налаштувань, Signal сам надає корисні інструкції.

Якщо ви використовуєте Signal, що вважається найкращим зручним варіантом для безпечного обміну повідомленнями та дзвінків один на один, переконайтеся, що встановили сильний пін-код. Використовуйте принаймні шість цифр, які нелегко вгадати, наприклад, дату народження.

Для отримання додаткових порад щодо правильного налаштування Signal і WhatsApp зверніться до довідників із використання інструментів для обох додатків, розроблених компанією EFF у Посібнику із самозахисту шляхом спостереження.