Як виявити фішинг?

Метод фішингу може здатися зловісним і таким, що неможливо виявити, але є кілька простих кроків, які кожен у вашій організації може вжити, щоб захиститися від більшості атак. Наведені нижче поради щодо захисту від фішингу підготовлено на основі поглибленого посібника з фішингу, розробленого Freedom of the Press Foundation. З ними слід ознайомити співробітників вашої організації (й інших контактних осіб) та інтегрувати їх у ваш план безпеки:

Іноді поле «від» містить фальшиві дані

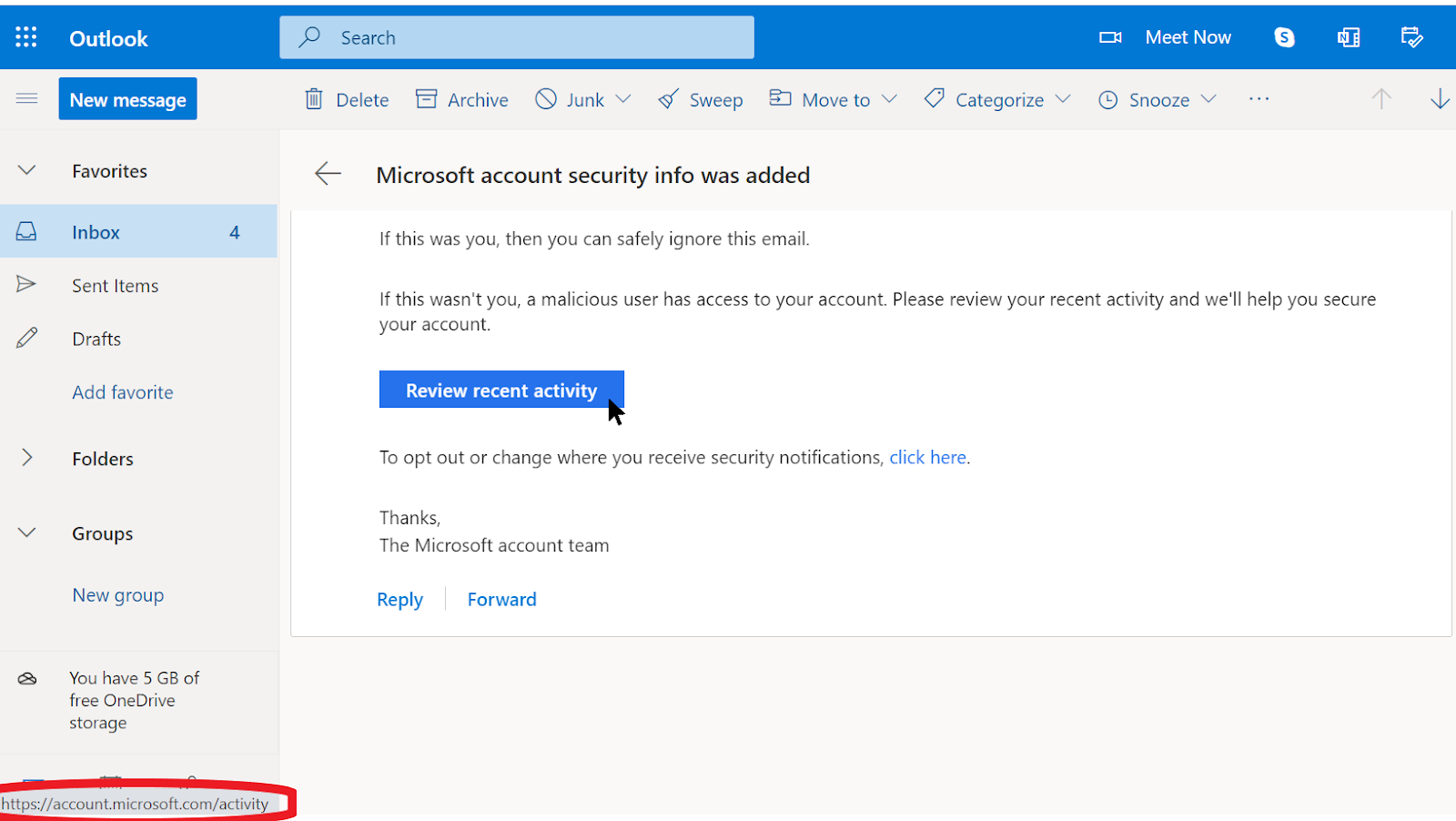

Майте на увазі, що поле «від» у ваших електронних листах може бути підробленим або зміненим, щоб обдурити вас. Зазвичай фішери використовують адресу електронної пошти, що дуже схожа на звичайну, яка знайома вам, лише з невеликою орфографічною помилкою, щоб обдурити вас. Наприклад, ви можете отримати електронний лист від особи з адресою «[email protected]», а не «[email protected]». Зверніть увагу на кілька додаткових «О» у слові «google». Ви також можете знати особу з електронною адресою «[email protected]», але отримати фішинговий електронний лист від імітатора, який зареєстрував адресу «[email protected]» — єдиною відмінністю є ледь помітна зміна літери в кінці слова. Перш ніж відкривати листа, завжди перевіряйте, чи знаєте ви адресу відправлення електронної пошти. Такий самий підхід використовується для викриття фішингу за допомогою текстових повідомлень, дзвінків або програм для обміну повідомленнями. Якщо ви отримали повідомлення з невідомого номера, подумайте двічі, перш ніж відповідати на повідомлення або натискати на вкладення в ньому.

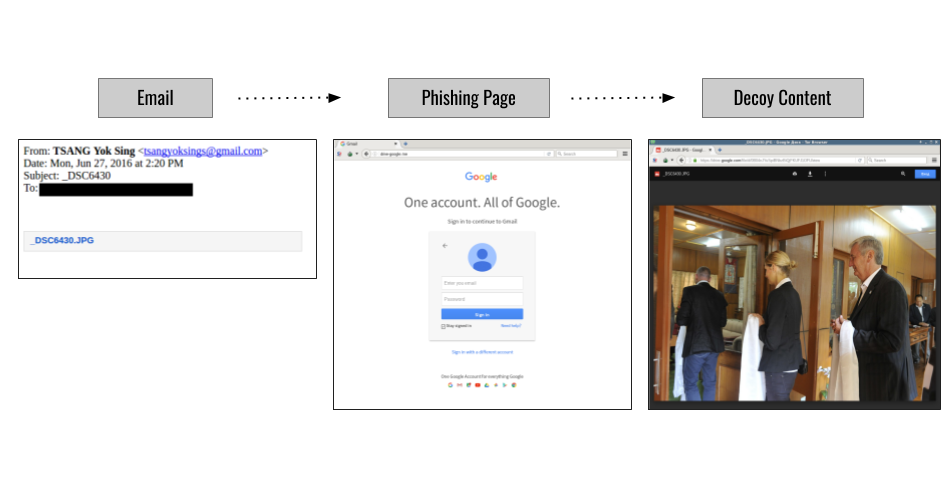

Остерігайтеся вкладень

Вкладення можуть містити шкідливі програми та віруси, та зазвичай супроводжують фішингові електронні листи. Найкращий спосіб уникнути шкідливих програм із вкладених файлів — ніколи їх не завантажувати. Візьміть собі за правило не відкривати одразу будь-які вкладення, особливо якщо вони надходять від людей, яких ви не знаєте. За можливості, попросіть особу, яка надіслала вам документ, скопіювати та вставити текст в електронний лист або поділитися документом через такі служби, як Google Drive або Microsoft OneDrive, які мають вбудовану антивірусну перевірку більшості документів, завантажених на їхні платформи. Створіть організаційну культуру, в якій вкладення до електронних листів не заохочуються.

Якщо вам обов’язково потрібно відкрити вкладення, його слід відкривати лише в безпечному середовищі (див. розділ «Вищий рівень» далі), в якому потенційна шкідлива програма не зможе бути запущена на вашому пристрої.

Якщо ви використовуєте Gmail і отримуєте вкладення в електронному листі, замість того, щоб завантажувати його та відкривати на своєму комп’ютері, просто клацніть вкладений файл і прочитайте його в режимі «попереднього перегляду» у вебоглядачі. Цей крок дозволяє переглядати текст і вміст файлу без завантаження й можливості запуску шкідливої програми на вашому комп’ютері. Такий метод добре діє для документів Word, PDF-файлів і навіть презентацій із показом слайдів. Якщо вам потрібно відредагувати документ, ви можете відкрити файл у хмарній програмі, як-от Google Drive, і перетворити файл на Google Doc або Google Slides.

Якщо ви використовуєте Outlook, ви також можете попередньо переглядати вкладення, не завантажуючи їх із вебклієнта Outlook. Якщо вам потрібно відредагувати вкладення, спробуйте відкрити його в OneDrive, якщо він встановлений у вас. Якщо ви використовуєте Yahoo Mail, застосовуйте той самий метод. Не завантажуйте вкладення, а перегляньте їх у вебоглядачі. Незалежно від того, які інструменти є у вашому розпорядженні, найкращим підходом є просто ніколи не завантажувати вкладення від осіб, яких ви не знаєте або яким не довіряєте. Незалежно від того, наскільки важливим здається вкладення, ніколи не відкривайте щось із типом файлу, який ви не впізнаєте або не маєте наміру використовувати.