Використовуйте менеджер паролів

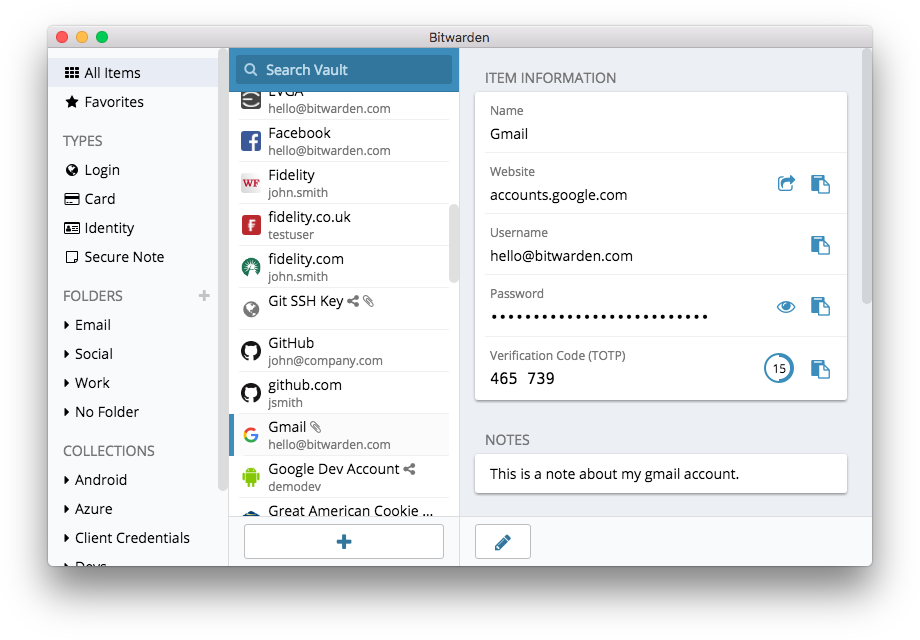

Отже, ви знаєте, що для кожного в організації важливо використовувати довгий, випадковий, унікальний пароль для кожного з особистих і організаційних облікових записів, але як це зробити? Запам'ятати надійні паролі для десятків (якщо не сотень) облікових записів неможливо, тому всім доводиться хитрувати. Неправильний спосіб робити це — повторно використовувати паролі. На щастя, ми можемо звернутися до менеджерів цифрових паролів, щоб зробити наше життя набагато простішим (а нашу методи зберігання паролів набагато безпечнішими). Ці програми, доступні через комп’ютер або мобільний пристрій, можуть створювати, зберігати та керувати паролями для вас і всієї вашої організації. Застосування безпечного менеджера паролів означає, що вам доведеться запам’ятовувати лише один дуже надійний, довгий пароль, який називається основним паролем (або «головним паролем»). Завдяки цьому менеджеру ви скористаєтеся перевагами безпеки від використання надійних унікальних паролів для всіх ваших облікових записів. Ви використовуватимете цей основний пароль (і в ідеалі другий фактор автентифікації (2FA), що буде розглядатися в наступному розділі), щоб відкрити менеджер паролів і розблокувати доступ до всіх ваших інших паролів. Менеджери паролів також можна спільно використовувати для кількох облікових записів, щоб полегшити безпечний обмін паролями в усій організації.

Чому нам потрібно використовувати щось нове? Чи можна просто записати їх на папері або в електронній таблиці на комп’ютері?

На жаль, існує багато поширених методів управління паролями, які не є безпечними. Зберігання паролів на аркушах паперу (якщо ви не зберігаєте їх під замком у сейфі) означає ризик фізичного викрадення, потрапляння на сторонні очі, легкої втрати чи пошкодження. Якщо ви зберігаєте паролі в документі на комп’ютері, хакерам буде набагато легше отримати доступ до них. А ті, хто викраде ваш комп’ютер, отримають не лише ваш пристрій, але й доступ до всіх ваших облікових записів. Користуватися хорошим менеджером паролів так само легко, як і цим документом, але набагато безпечніше.

Чому слід довіряти менеджеру паролів?

Якісні менеджери паролів докладають надзвичайних зусиль (і залучають чудові команди фахівців із питання безпеки) для забезпечення безпеки своїх систем. Надійні додатки для керування паролями (декілька з яких рекомендовані нижче) також налаштовані так, що вони не мають можливості «розблокувати» ваші облікові записи. Це означає, що в більшості випадків, навіть якщо їх зламали або законно примусили передати інформацію, вони не зможуть втратити або видати ваші паролі. Пам’ятайте, що набагато більш імовірним є те, що зловмисник вгадає один із ваших слабких або повторюваних паролів, або знайде його у публічному витоку даних, ніж те, що системи безпеки надійного менеджеру паролів буде зламано. Здоровий скепсис є важливим: не слід сліпо довіряти всьому програмному забезпеченню та всім програмам, але визнані менеджери паролів мають усе необхідне для ефективної дії.

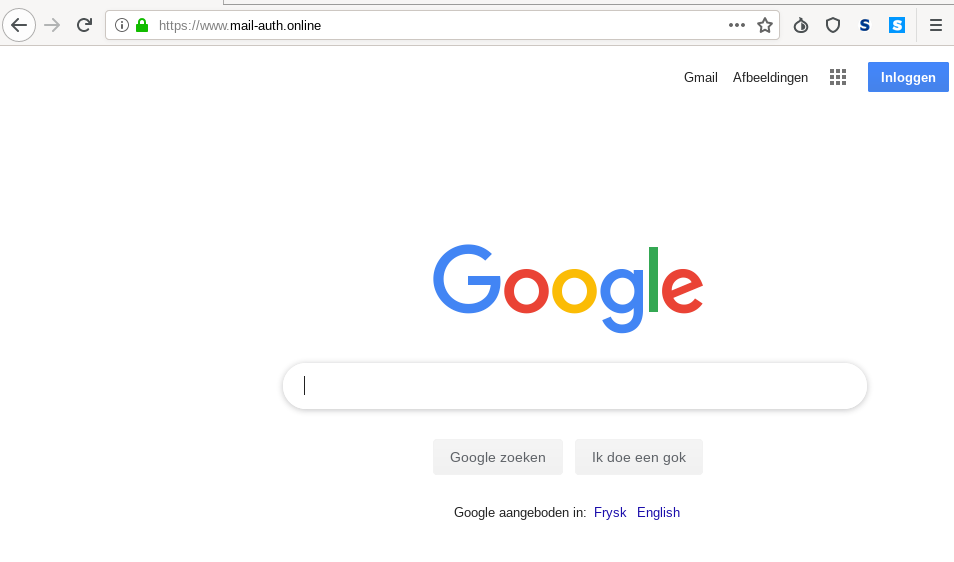

Як щодо збереження паролів у вебоглядачі?

Зберігання паролів у вебоглядачі – це не те саме, що використання безпечного менеджера паролів. Коротше кажучи, не слід використовувати Chrome, Firefox, Safari чи будь-який інший вебоглядачі як менеджер паролів. Незважаючи на те, що це, безумовно, краще, ніж записувати їх на папері чи зберігати в електронній таблиці, основні функції збереження паролів вашого вебоглядачі недосконалі з точки зору безпеки. Ці недоліки також позбавляють вас зручності, яку надає надійний менеджер паролів. Втрата цієї зручності підвищує ймовірність того, що люди у вашій організації продовжуватимуть неправильно створювати паролі та обмінюватися даними.

Наприклад, на відміну від спеціалізованих менеджерів паролів, вбудовані в браузери функції «зберегти цей пароль» або «запам’ятати цей пароль» не забезпечують простої сумісності з мобільними пристроями, використання в інших вебоглядачах та не надають інструментів для створення і перевірки надійних паролів. Ці функції є у значній мірі тим, що робить спеціалізований менеджер паролів таким корисним і корисним для безпеки вашої організації. Менеджери паролів також включають специфічні для організації функції (наприклад, спільний доступ до паролів), які забезпечують не лише індивідуальну безпеку, але й приносять користь для організації в цілому.

Якщо ви зберігали паролі у своєму вебоглядачі (навмисно чи ненавмисно), видаліть їх.